Firewall-Features

Von A bis Z abgesichert: UTM-Security-Features für Unified Firewalls

Die digitalisierte Gegenwart und ausgeklügelte Cyber-Angriffe definieren die Regeln für Ihre Netzwerksicherheit neu. Anwendungskontrolle und -blockierung sowie Angriffserkennung und -prävention sind für sichere IT-Netzwerke daher ein Muss. Integriert im leistungsstarken Firewall-Betriebssystem LCOS FX sorgen diese und weitere branchenführenden UTM-Sicherheitsfunktionen für eine vertrauenswürdige IT-Infrastruktur "Engineered in Germany" und einen erheblichen Sicherheitsvorteil für Ihr Netzwerk. Das Feature-Set für die LANCOM R&S®Unified Firewalls und LANCOM vFirewalls wird regelmäßig erweitert, sodass professionelle Netzwerke auch gegen neuartige Risiken geschützt sind.

Technische Merkmale

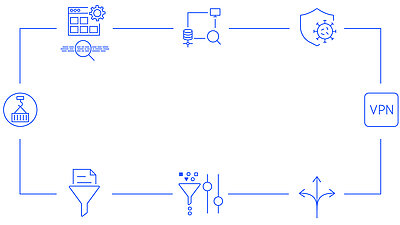

- Application Management & R&S®PACE 2 DPI-Engine

- Intrusion Detection / Prevention System (IDS / IPS)

- Anti-Virus / Anti-Malware / Anti-Spam

- Docker-Container-Management für Secure Edge Computing

- VPN: IPSec-VPN, SSL-VPN und WireGuard

- Secure Web Gateway (SWG) mittels HTTP(S)-Proxy

- DNS Web Filter & Content Filter mit BPjM Filter

- SD-WAN mit dynamischem Routing & Traffic Shaping

- Netzwerksegmentierung (VLAN)

- Management, Monitoring & Administration

- Benutzerauthentifizierung

- Cloud-managed Security

- Backup & Wiederherstellung

- SSL Inspection

- High availability (HA)

Highlights

Unified Threat Management (UTM) kombiniert mehrere Sicherheitsfunktionen als ganzheitliches Sicherheitspaket. Dieses abgestimmte Feature-Set erleichtert die Implementierung und Verwaltung professioneller Security-Strategien. Das Betriebssystem LCOS FX bietet unter anderem die nachfolgenden Firewall Security-Features für die LANCOM R&S®Unified Firewalls und LANCOM vFirewalls.

Hinweise:

* Für die Nutzung aller UTM-Features ist eine Full License notwendig.

** Für die Nutzung der Docker-Container-Funktionalität ist die Aktivierung einer SAG Basic/Full License (Secure Application Gateway) notwendig.

Application Management & R&S®PACE 2 DPI-Engine*

DPI-basierte Kontrolle über Anwendungen und Inhalte

Die Überwachung digitaler Anwendungen sowie die präzise Klassifizierung des Netzwerkverkehrs auf Anwendungsebene sind nur zwei der vielen Aufgaben einer Deep Packet Inspection (DPI)-Engine. Die branchenführende R&S®PACE 2 DPI-Engine überprüft dabei Datenpakete bis auf Layer 7 – sie analysiert also nicht nur die Metadaten, sondern auch…

Intrusion Detection / Prevention System (IDS / IPS)*

Datenbankbasierter Schutz vor bekannten Bedrohungen

Auch bekannte Bedrohungen wie DDoS (Distributed Denial of Service), Portscans oder Botnets dürfen nicht auf die leichte Schulter genommen werden. Dafür pflegt das Angriffserkennungssystem Intrusion Detection / Prevention System („IDS / IPS“) eine Datenbank bekannter Bedrohungen, um Endgeräte im Netzwerk vor einem breiten Spektrum…

Anti-Virus / Anti-Malware / Anti-Spam*

Schutz vor unbekannten Bedrohungen mit Sandboxing und Machine Learning

Um Netzwerke vor Cyber-Angriffen auf bisher unbekannte Schwachstellen („Zero-Day-Exploits“) zu schützen, werden potenzielle Gefahren durch ein mehrstufiges Scan-Konzept erkannt und beseitigt. Zu diesem Zweck kommt nach einer lokalen Überprüfung Cloud-basiertes Sandboxing und…

Docker-Container-Management für Secure Edge Computing**

Sichere Datenverarbeitung am Netzwerkrand

Die Integration von Docker-Containern ermöglicht das schnelle und isolierte Bereitstellen von Anwendungen direkt auf LANCOM R&S®Unified Firewalls und vFirewalls. So entsteht eine sichere, flexible Plattform für Secure Edge Computing: Workloads laufen lokal, echtzeitfähig und…

VPN: IPSec-VPN, SSL-VPN und WireGuard

Sichere und verschlüsselte Standortvernetzung

Unternehmensstandorte, wie Filialen oder mobile Mitarbeitende im Homeoffice, werden über ein virtuelles und privates Netzwerk (VPN) sicher miteinander verbunden. Das clientseitig konfigurierbare VPN fungiert wie ein sicherer Datentunnel, obwohl es das öffentliche Internet als…

Secure Web Gateway (SWG) mittels HTTP(S)-Proxy*

Filterung des Netzwerkverkehrs

Ein Secure Web Gateway (SWG) dient zum Schutz eines Netzwerkes und der darin enthaltenen Geräte vor An- und Zugriffen aus dem Internet. Genau diese Aufgabe übernimmt der HTTP(S)-Proxy-Server in den Unified Firewalls, um Netzwerkverkehr bis auf Anwendungsebene zu analysieren und zu filtern. Der Proxy fungiert als Barriere zwischen…

DNS Web Filter & Content Filter mit BPjM Filter*

Inhaltsbasierte Filter zum Schutz vor Phishing-Angriffen

Der Einsatz von Nutzer-eigenen Endgeräten (Bring your own device, kurz BYOD) ist in Schulen oder bei hybriden Arbeitsformen kein Novum mehr. Der DNS Web Filter bietet dabei Sicherheit ganz ohne aufwändige Zertifikate: DNS-Anfragen, die über den DNS-Server Ihrer Unified Firewalls laufen, werden per Online-Scan-Technologie…

SD-WAN mit dynamischem Routing & Traffic Shaping

Effiziente und robuste Standortvernetzung

Durch die effiziente Steuerung der maximalen Bandbreite sowie der Priorisierung einer Leitung (Traffic Shaping) werden garantiert die für Sie wichtigen Anwendungen mit bester Qualität in und aus Ihrem Netzwerk heraus durchgeführt. Dabei sparen die Vorkonfiguration gängiger Szenarien sowie wählbare Traffic Shaping-Gruppen und -Profile (QoS)…

Weitere Features

Netzwerksegmentierung (VLAN)

User-basierte Regeln und Netztrennung

Die logische Aufteilung eines Netzwerkes ermöglicht Ihnen, je nach Anforderungen der Nutzer-Kreise individuelle Sicherheitseinstellungen und Zugriffsrechte zu definieren sowie Ihre Infrastrukturen und Applikationen in verschiedene Bereiche zu unterteilen. Durch diese Trennung (Zonierung) entstehen keine klassischen physikalischen Netze, sondern…

Management, Monitoring & Administration

Trotz fortschreitender Automatisierung ist ein "Easy-to-use"-Bedienkonzept mehr als hilfreich. Um die Komplexität und damit auch die Fehleranfälligkeit zu reduzieren, stehen folgende Tools und Funktionen für die Unified Firewalls bereit:

- Management-Tools mit grafischen Oberflächen,…

Benutzerauthentifizierung

Richtlinienkonformität dank Zugriffsregeln

Damit Sie immer im Blick haben, welche Benutzer, Geräte und Dienste im Netzwerk sind, welche Identität wirklich dahintersteckt und wer welche Funktionen hat oder Aktionen ausführen darf, ist eine Netzwerkzugangskontrolle unabdingbar. Dabei kann die Authentifizierung auf Richtlinienkonformität über Web oder Client vielfältig…

Cloud-managed Security

Management über die LANCOM Management Cloud (LMC)

Mit der LMC automatisieren und vereinfachen Sie Management, Konfiguration und Monitoring Ihrer Unified Firewalls. Über die zentrale Management-Instanz verwalten Sie beispielsweise das Application Management als auch Firmware-Updates. Die automatische Einrichtung von VPN-Verbindungen zwischen allen Standorten (Auto-VPN) ist ebenso einfach wie die Integration neuer Firewalls mittels sicherem Pairing-Prozess sowie der Austausch von Firewalls inklusive vollständiger Konfiguration.

Backup & Wiederherstellung

Automatische oder zeitbasierte Sicherung

Sicherungen Ihrer Daten sind notwendig, um diese vor Beschädigung und Löschung zu schützen. Vor allem aufwändige Firewall-Konfigurationen sollten vor bedeutenden Änderungen oder einem Firmware-Upgrade gesichert werden. Die Backups können dabei automatisch oder zeitbasiert erfolgen und via lokalem Zugriff oder Fernzugriff gesteuert oder automatisiert während einer Installation importiert werden. Zusätzlich können die Backups automatisiert hochgeladen (FTP, SCP) oder auf einem USB-Stick im Falle eines Desaster-Recoverys gesichert werden.

SSL Inspection

Sicherheit auch bei verschlüsselten Kanälen

Die zunehmende Verschlüsselung und Verschleierung birgt das Risiko, dass auch Schadsoftware über verschlüsselte Kanäle in Ihr Netzwerk eindringen kann. Die Unified Firewalls bieten mit Secure Sockets Layer Inspection, kurz SSL Inspection, die Möglichkeit, Scans, Filterung und Anwendungserkennung auch bei verschlüsselten Datenpaketen durchzuführen, um Ihre Sicherheitsvorgaben erfolgreich umzusetzen.

High Availability (HA)

Hochverfügbarkeit Ihrer Unified Firewalls

Für einen reibungslosen Betrieb ist High Availability in kritischen Netzwerkinstallationen ein Muss. Daher sorgen mehrere Unified Firewalls im HA-Cluster für erhöhte Ausfallsicherheit und konstante Verfügbarkeit. Durch das Active- / Passive-Cluster springt die zweite modellgleiche Firewall erst ein, wenn sie auch wirklich benötigt…

Lizenzmodell

Für den Betrieb einer LANCOM R&S®Unified Firewall oder LANCOM vFirewall ist eine gültige Lizenz erforderlich. Bei dem flexiblen Lizenzmodell entscheiden Sie sich zwischen Ihrem gewünschten Funktionsumfang (4 Varianten) und den verfügbaren Lizenzlaufzeiten (1, 3, 5 Jahre oder monatliche Abrechnung bei bestehendem SPLA-Vertrag). Um Ihnen die Entscheidung für Ihren Anwendungsfall zu erleichtern, finden Sie hier eine Kurzübersicht sowie detaillierte Informationen in den Firewall-Datenblättern.

Lassen Sie eine performante Security-Appliance Ihre interne Netzwerksegmentierung übernehmen. Über benutzerbasierte Regeln und Rechte, eine professionelle User-Authentifizierung und nicht zuletzt…

Erweitern Sie Ihre Security-Appliance um die Möglichkeit, individuelle Docker-Container (OCI-Support) direkt in Ihre Sicherheitsarchitektur zu integrieren. Mit der SAG Basic-Lizenz (Secure Application Gateway) nutzen Sie die bewährten Firewall-Funktionen und…

Gewinnen Sie mit den ergänzenden, vollständigen UTM- und VPN-Funktionen die Kontrolle über Ihr Netzwerk zurück. Unternehmensrichtlinien, Auslastung, Sicherheit und Datenverkehr kontrollieren Sie einfach mit unseren diversen Filter- und…

Erleben Sie die volle Leistungsfähigkeit unserer Security-Appliances mit kompletter UTM- und VPN-Funktionalität – jetzt kombiniert mit der Freiheit von eigens definierten Docker-Containern (OCI-Support).

…|

Basic |

SAG Basic |

Full |

SAG Full |

|

|---|---|---|---|---|

|

Aktivierung der Firewall-Funktionalität (u. a. Benutzerverwaltung, Backups, Netzwerksegmentierung, VPN) |

|

|

|

|

|

Firmware-Releases und Updates |

|

|

|

|

|

Hersteller-Support * |

|

|

|

|

|

Vollständige UTM-Funktionen (u. a. Anwendungskontrolle, Angriffsprävention, Schutz vor Viren, Malware & Spam, Jugendschutz, Phishing-Abwehr) |

– |

– |

|

|

|

Integration kundeneigener OCI-Docker-Container |

– |

|

– |

|

Firewall-Lizenzportal

Bewahren Sie stets einen klaren Überblick über den Status Ihrer Firewall-Lizenzen: Im myLANCOM Firewall-Lizenzportal überwachen, aktivieren und verlängern Sie Ihre Firewall-Lizenzen alle sicher an einem Ort und bestimmen selbst, welche Ihrer Mitarbeitenden Zugriff auf das Portal erhalten.

Die richtige Firewall für jede Größenordnung

Bei der Wahl der richtigen Firewall sind die Höhe des Datenaufkommens als auch die Unternehmensgröße entscheidene Faktoren. Mit den LANCOM R&S®Unified Firewalls sowie den virtuellen Varianten der LANCOM vFirewalls sind Sie für jeden Anwendungszweck bestens gewappnet – und das ohne Abstriche bei den Sicherheitsfunktionen zu machen, denn die maximale Sicherheit Ihres Netzwerkes ist durch Unified Threat Management (UTM) zu jeder Zeit gewährleistet.

Weitere Informationen & Neuigkeiten

Downloads & Links

Zum Produkt

Zur Firmware

Zu den Self-Services

Allgemeine Informationen

Diese und weitere Veröffentlichungen – wie Broschüren, Checklisten für mehr Netzwerksicherheit oder Whitepaper zum Thema SIEM und DPI – finden Sie auf einen Blick hier:

Lassen Sie uns ins Gespräch kommen

Haben Sie Fragen zu unseren Produkten oder Lösungen oder möchten Sie ein Projekt mit uns besprechen? Wir finden gemeinsam die passende Lösung.

Nutzen Sie bitte unser Kontaktformular, so erreicht Ihre Anfrage direkt die richtigen Expert:innen.

Vertrieb Deutschland: +49 (0)2405 49936 333

Vertrieb International: +49 (0)2405 49936 122