Grundlagen Netzwerksicherheit

Netzwerksicherheit einfach erklärt.

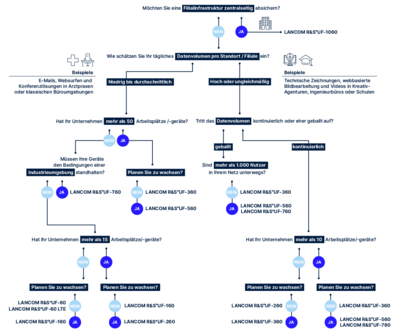

Schnell die passende Firewall finden.

Wofür steht der Begriff Netzwerksicherheit?

Netzwerksicherheit steht als Begriff stellvertretend für sämtliche Schutzmaßnahmen, um IT-Infrastrukturen gegen unbefugte Zugriffe, Schäden und Verluste abzusichern. Diese Maßnahmen können technischer oder organisatorischer Natur sein und sorgen dafür, dass ein Netzwerk vertraulich, integer und verfügbar bleibt. So zählen Verschlüsselungstechnologien und Firewalls ebenso zur professionellen Netzwerksicherheit wie Sicherheits- und Passwortrichtlinien und Security-Schulungen.

Um ein IT-Netzwerk umfassend zu sichern, braucht es mehrere Schutzschichten, die jeden Bereich im Netzwerk bedenken. Außerdem ist es sinnvoll, Netzwerk und Sicherheit individuell aufeinander abzustimmen. Wir zeigen Ihnen, welche Security-Schichten notwendig sind und wie umfangreich Ihre IT-Security je nach Unternehmensart und Angriffsrisiken ausfallen sollte.

Aktuelle Netzwerksicherheit und Digitale Souveränität nach NIS2-Vorgaben

Netzwerksicherheit entwickelt sich stetig weiter und muss neuen Herausforderungen trotzen. Die EU-Richtlinie NIS2 zur Netzwerk- und Informationssicherheit reagiert nun auf diesen Anspruch und definiert klare Vorgaben und Sanktionen, um die Cybersicherheit in Unternehmen der EU zu erhöhen. Positiver Nebeneffekt: Mit der Sicherheit steigt auch die Digitale Souveränität. Sind Sie betroffen? Und wenn dem so ist, was bedeutet das? Machen Sie den NIS2-Check und informieren Sie sich gerne auf unseren Themenseiten:

Alles zu NIS2 und alles zum Thema „Digitale Souveränität“

Schutz des eigenen IT-Netzwerkes

Ein IT-Netzwerk besteht aus einer Vielzahl an Einzelkomponenten: Wichtige Daten lagern auf internen oder externen Servern, Mitarbeitende sind mit Desktop-PCs, Laptops und Smartphones ausgestattet, ein Gateway oder ein Router sorgt für den Internetzugang und je nach Unternehmensgröße vernetzen ein oder mehrere Switches intern weitere Geräte (LAN) wie beispielsweise Access Points für eine professionelle WLAN-Abdeckung oder auch Arbeitsgeräte oder Drucker.

Bei IT-Netzwerken, die lokal weit verteilt und stark verzweigt sind, bedarf es zum Schutz einer mehrschichtigen und skalierbaren IT-Security, die im besten Fall möglichst automatisiert für mehr Sicherheit im Netzwerk sorgt.

Im Folgenden erfahren Sie, welche Bereiche zur Netzwerksicherheit dazugehören und welche Rolle die Unternehmensart und Datensensibilität für das Ausmaß an Cybersecurity-Maßnahmen spielen.

Netzwerk und Sicherheit: Basiswissen

Schichten und Bestandteile professioneller IT-Security

Zum Schutz des eigenen IT-Netzwerkes zählt zum einen die Absicherung sämtlicher sich im Netzwerk befindlichen Daten, Geräte, Server und Applikationen (Datensicherheit, interne Sicherheit und Applikationssicherheit), zum anderen aber auch Perimeter Security, also die Absicherung der Schwelle zwischen internem und externem Netz – demnach auch sichere Übertragungswege und Netzwerkzugänge (Endpunktsicherheit und Datenverschlüsselung).

Zu guter Letzt darf aber auch die Sicherheit der bewegten Daten und externen Cloud-Anwendungen nicht außer Acht gelassen werden (Sicherheit von "data in motion", Datenschutz und Cloud-Sicherheit), ebenso wenig wie die menschliche Komponente (menschliches Security-Bewusstsein).

IT-Kernsicherheit

Sichere „Data in rest“

Sichere Datenspeicherung und Schutz vor Datenverlust durch

- Strenge Passwort-Richtlinien (Komplexität, Ablaufdatum, Zwei-Faktor-Authentifizierung)

- Sicherheitseinstellungen für Dateien

- Getrennte Datenlagerung

- Klar definierte Zugriffs- und Bearbeitungsrechte

- Archive

- Datenbackups

Interne Sicherheit

Schutz der physischen IT-Geräte, Server und des Netzwerkzugangs vor fremden Zugriffen sowie Risikomanagement für Katastrophen / Krisen durch

- Zugangskontrollen auf Firmengelände

- ggf. Live-Monitoring mit Kameraüberwachung und Aktivitäten-Logs

- Professionelle Next-Generation Web Application UTM-Firewall

- Regelmäßige Security-Patches, Funktionsfähigkeitschecks und Software Updates

- Netzwerksegmentierung

Menschliches Security-Bewusstsein

Schutz vor menschlichen Fehlern durch

- Umfangreiche IT-Security- und Compliance-Schulungen, insb. zu E-Mail-, Passwort- und Social Media-Sicherheit, Vertraulichkeitsregelungen und Verhalten im Ernstfall

- Tests wie z.B. Phishing-Simulationen

- Vertraulichkeitsklassifikationen für Dateien und Informationen

- Gut zugängliche Sicherheitsrichtlinien

- Regelmäßige Erinnerungen und Auffrischungen

IT-Sicherheit auf Arbeitsebene

Endpunktsicherheit

Schutz von Nutzungsendpunkten wie mobilen Geräten, Desktops, IoT-Geräten und -Sensoren, etc., insb. in dezentralen und hybriden Arbeitsumgebungen (BYOD, Remote Work, externe Dienstleister, etc.) durch

- Nutzung von VPN-Clients und ZTNA

- Multifaktor-Authentifizierung von Nutzer:innen

- Übersichtliches, zentral gemanagtes Asset-Inventar aller Geräte und virtuellen Ressourcen

- Individuelle, feingranulare Zugriffsrechte pro Nutzer:in

- Regelmäßige Systemupdates und Securitypatches

- Klare Nutzungs- und Sicherheitsrichtlinien

- Abschalten nicht zwingend notwendiger Ports

Datenverschlüsselung

Transparente und nutzerbasierte Ver- und Entschlüsselung im Hintergrund durch

- VPN- oder ZTNA-Netzwerke

- Verschlüsselungsparameter und - algorithmen nach aktuellem BSI-Standard

- Regelmäßige Überprüfung der aktuellen Standards

- Konzept zur Schlüsselverwaltung (PKI) inklusive regelmäßiger Audits

Applikationssicherheit

Schutz von Anwendungen vor Sicherheitslücken durch

- Zugriff auf ausschließlich vertrauenswürdige und geprüfte, freigegebene Apps

- Gezielter Einsatz von VPNs

- Zugangskontrolle und Application Monitoring / Steering

- Automatische Sessionterminierung bei Nicht-Nutzung

- Regelmäßige (Security-)Updates

- Aufbewahrungsrichtlinien

Übertragungssicherheit

Sichere „Data in motion“

Schutz der Schwelle von internem zu externem Netzwerk (Perimeter) und lateraler Schutz innerhalb des eigenen Netzwerks durch

- Mehrschichtige Verschlüsselung von Daten während Übertragung

- Ausschließliche Nutzung von VPN- oder ZTNA-Verbindungen

- Netzwerksegmentierung durch VLANs

- Caching Routines zur Vermeidung von öffentlichem Zugang

- Regelmäßige Penetrationstests

- Nutzer- und systemspezifische Zugriffsschlüssel nur auf benötigte Daten

Datenschutz

Gewährleistung von rechtkonformer Datennutzung und -verarbeitung durch

- DSGVO-konforme Anwendungen und Systeme

- Backdoor-freie Netzwerkkomponenten

- In der EU gehostete Clouddienste

Cloud-Sicherheit

Schutz eigener Cloud-Anwendungen und sorgfältige Prüfung der Sicherheit von genutzten externen Cloud-Diensten durch

- Klare Klärung von Security-Angelegenheiten zwischen Cloud-Anbieter und -Nutzer

- Physische Host-Zugangskontrollen

- Sichere, DSGVO-konforme Infrastruktur

- Georedundanz des Hosts

- Security Patches

- Zugangskontrollen zu Unternehmensdaten in der Cloud

- Backdoor-Freiheit

Cybersecurity: Stufen und Sicherheitsmaßnahmen

Minimaler Schutz

Profil: Unternehmen mit schützenswerten Daten und mäßigen Verfügbarkeitsansprüchen (z.B. Handwerksbetriebe)

Typische Bedrohungen: Phishing (Links zu schädlichen Webseiten oder Downloads mit Viren in Mails oder persönlichen Nachrichten) und Malware (Spyware, Ransomware oder Browser Hijackers über Internet oder E-Mail)

Schutzmaßnahmen:

- Asset-Inventar aufstellen (Liste mit Hardware wie Servern, Switches, Routern / Gateways, Access Points, PCs, Laptops, Smartphones und virtuellen Ressourcen wie Laufwerken, Clouds, API Gateways sowie vertraulichen Informationen wie Zertifikaten und Zugängen), ggf. erneuern, zurückrufen oder rotieren

- Einstellungen und Konfigurationen prüfen und anpassen (keine Default-Einstellungen, -Konfigurationen, -Firewall-Regeln, -Ports oder -Passwörter verwenden und alle nicht genutzten Komponenten abschalten sowie alle nicht essentiellen Applikationen deinstallieren)

- Aktives, regelmäßig geupdatetes Antivirus-Programm, das alle Dateien überprüft, die geöffnet oder heruntergeladen werden

- Aktive, durch IT-Spezialisten konfigurierte Firewall

- E-Mail-Security (Malware-Scans, Spam-Filter gegen Spyware und Adware etc.)

- Passwort-Management-Tools (Multi-Faktor-Authentifizierung und Key Management Tools für starke, sicher angelegte und gut verwaltete Passwörter)

- Nur vom Unternehmen geprüfte und freigegebene Cloud-Anwendungen nutzen

Erweiterter Schutz

Profil: Unternehmen mit sensibleren Daten und höheren Verfügbarkeitsansprüchen (z.B. viele mittelgroße Unternehmen / KMU)

Typische Bedrohungen: ungezielte Angriffe wie Malware / Phishing an viele Mailadressen, Spoofing Attacken, Spamming an typischen Netzwerk-Schwachstellen

Schutzmaßnahmen zusätzlich zu minimalem Schutz:

- Zugangskontrolle / Network Access Control (NAC) für Netzwerk- und Assetzugang mit RFID-basierter Authentifizierung: möglichst eindeutige, überwachbare und genaue Rollentrennung für Datei-, System- und Gerätezugriffe streng nach Bedarf, z.B. mithilfe von LANCOM Trusted Access

- Abteilungs- oder zuständigkeitsbasierte Netzwerksegmentierung, Firewalls zwischen den Netzwerken sorgen für zusätzlichen lateralen Schutz

- Professionelles Intrusion Detection System und Intrusion Prevention System (IDS / IPS), z.B. in UTM-Firewall integriert

- Endpoint-Security (Sicherheitssoftware auf jedem Gerät und auf Management Server zu Schutz jedes einzelnen Netzwerkzugangs über die Geräte), z.B. durch das Zero-Trust-Prinzip

- Data Loss Prevention Software (DLP) zum Schutz von kritischen, vertraulichen Daten (z.B. Verhindern von E-Mail-Weiterleitungen nach extern oder von Uploads von Firmendateien in open source Bereiche)

- IAAA-Prinzip (Identification, Authentication, Authorization, and Audit)

- Cybersecurity-Strategie zum sicheren, akzeptierten Verhalten im internen Firmennetzwerk, z.B. mit BYOD-Regeln

- Katastrophen-Erholungsplan im Falle von Naturkatastrophen und Cybersecurity-Notfallplan (z.B. Backups, Testläufe, Notfall-Drills für Verhalten im Ernstfall)

- Bei Auswahl von Cloud-Anbietern auf digitale Souveränität achten

- Jährliche Schwachstellenanalyse und Penetrationstests

Hoher Schutz

Profil: Unternehmen mit hochsensiblen Daten und höchsten Verfügbarkeitsansprüchen (z.B. große globale Unternehmen, Anwaltskanzleien, Steuerberater)

Typische Bedrohungen: Spear Phishing, Verbreitung von fortgeschrittener Malware, DDos-Attacken, gezielte Hackerangriffe

Schutzmaßnahmen zusätzlich zu minimalem und erweitertem Schutz:

- Analyse von Aktivitäten und Bedrohungen im Netzwerk

- Datenschutz durch Datei-Kategorisierung (Security-Labels zur Vertraulichkeitsstufe mit Erlaubnis-basiertem Zugriff und klaren Bearbeitungsrechten, z.B. Öffnen, Lesen, Bearbeiten, Download) und Cloud-Nutzung entsprechend danach ausrichten

- Security Information and Event Management (SIEM) zur Aufzeichnung und Analyse von Logs und Aktivitäten

- Bedrohungsmonitoring (24/7-Monitoring aller Endpunkte)

- PAP-Konzept (Packet-Application-Packet-Filter)

- In-House oder externes Team zur Reaktion auf Sicherheitsvorfälle zur Erkennung, Ursachenforschung und Schadensbegrenzung

- Personen- und Firmenüberprüfungen für zukünftige Mitarbeitende, Lieferanten und Verkäufer

- Proaktive Dark Web Scans nach durchgesickerten Firmendaten in Händen von Cyberkriminellen

- Vierteljährliche Schwachstellenanalyse und Penetrationstests

- Ggf. biometrische Zugangskontrollen wie Retina Scans, Stimmerkennung, Fingerabdruck-Authentifizierung etc. in besonders sensiblen Bereichen

Cyber Security neu gedacht

„Cyberattacken sind allgegenwärtig und eine enorme Bedrohung für die gesamte Wirtschaft, ganz unabhängig von Größe und Branche. Der rasante Anstieg von mobiler Arbeit und Cloud-Diensten trägt sein Übriges dazu bei, um Unternehmen noch anfälliger für Cyberangriffe zu machen. Wo auf der einen Seite eine Erhöhung der Flexibilität durch Remote-Arbeit und Cloud-Dienste erreicht wird, schaffen die neuen Strukturen gleichzeitig neue Angriffsvektoren für Cyberkriminelle, die bei IT-Sicherheitsexperten die Alarmglocken schrillen lassen müssen.“ – techconsult Studie aus dem Jahr 2022

Sicherheit ist keine Auslegungssache

Deshalb definiert das Bundesamt für Sicherheit in der Informationstechnik (BSI) eindeutig, was hochwertige Netzwerksicherheit eigentlich im Klartext bedeutet, z.B. eine klare Anti-Backdoor-Politik und höchste europäische Datenschutzstandards. Ein neuer Meilenstein in Transparenz und Verbraucherschutz ist das IT-Sicherheitskennzeichen des BSI: Hersteller können ihre internetfähigen Produkte hinsichtlich der Einhaltung der vom BSI vorgegebenen Sicherheitsanforderungen prüfen. Sofern sie diese zusichern, erhalten sie ein Etikett, über welches VerbraucherInnen via QR-Code vor dem Kauf des Gerätes Zugriff auf die vertrauenswürdige BSI-Plattform mit allen relevanten Sicherheitsinformationen zum entsprechenden Produkt erhalten.

10 Fragen an Markus Irle, VP Firewall and Security

Markus Irle, Vice President Firewall and Security and Site Manager, beantwortet im Video-Interview 10 spannende Fragen – Vom Aufbau eines sicheren Netzwerkes bis zu den spannenden Trends in den nächsten Jahren.

- Wie ist ein sicheres Netzwerk im Kern aufgebaut? Ein sicheres Netzwerk zeichnet sich dadurch aus, dass es eine klare Verantwortungs- und Rollentrennung innerhalb der einzelnen Komponenten des Netzwerkes aufweist. Bedeutet, ich habe ein spezielles Element beispielsweise für die Finance, Produktions- oder Marketingeinheit inklusive entsprechender Regeln, die durchsetzen, wer wann unter welchen Umständen auf welche Services und Ressourcen zugreifen bzw. Daten nach außen schicken darf oder hereinholen kann.

- Welche Rolle spielt eine Firewall? Auf jeden Fall eine zentrale Rolle – sie ist das zentrale Bindeglied zwischen den Netzwerk-Komponenten und das Durchsetzen des Regelwerks. Dazu zählt das Überprüfen des Datenverkehrs, ob die Datenströme dem Regelwerk entsprechen. So kann nur auf Daten zugegriffen werden, für die auch die entsprechende Berechtigung besteht.

- Warum wird eine Firewall vermehrt eingesetzt? Im Prinzip reduzieren Firewalls den kommerziellen Gewinn einer kriminellen Investitionsrechnung. Hinter Cyberangriffen steht ein knallhartes Business mit dem Ziel mit möglichst wenig Aufwand ein Maximum von Ertrag zu generieren. Je einfacher, sprich mit wenig Aufwand, ein Ziel anzugreifen ist, desto lohnender ist es. Ungeschützte Ziele sind somit hochattraktiv für Kriminelle. Firewalls erhöhen signifikant den Aufwand und machen ein Angriffsziel weitaus unrentabler.

Die Auswahl der passenden Firewall

Beim Schutz von Unternehmensdaten ist eine passende professionelle Firewall ein wesentlicher Bestandteil der Netzwerksicherheit. Doch was für eine Firewall ist für welche Situation am besten geeignet?

Um Sie bestmöglich schützen zu können und ein annehmbares Kosten-Nutzen-Verhältnis zu wahren, sollte eine Firewall in verschiedenen Punkten auf Ihr Netzwerk abgestimmt sein, wie u.a. auf Ihr Datenvolumen, auf die Anzahl an verbundenen Geräten oder auf ein inkonstantes Datenaufkommen aufgrund von stetig variierenden Nutzungszeiten und Nutzerzahlen. Alle drei Punkte sind entscheidend für ein effizientes und schnelles Arbeiten: Die passende Firewall sollte in der Lage sein, die aufkommenden Datenmengen – welche je nach Geräteanzahl variieren – zu verarbeiten und auch mit Durchsatzspitzen, z.B. zu Pausenzeiten in Schulen oder Universitäten, umgehen können. Daher ist es ratsam, auch im Sinne der Skalierbarkeit und Zukunftsfähigkeit, im Zweifelsfall die durchsatzstärkere Firewall zu wählen.

Mithilfe unseres Firewall-Matchmakers auf Basis eines Entscheidungsbaums können Sie die verschiedenen Aspekte in Ruhe und Schritt für Schritt durchgehen und in nur wenigen Minuten die perfekte Firewall für Ihr Unternehmen finden:

Die gute Nachricht: Egal für welche Firewall Sie sich entscheiden – alle LANCOM R&S®Unified Firewalls sind Next-Generation Firewalls „Engineered in Germany“ mit einheitlichen state-of-the-art Unified Threat Management (UTM)-Funktionen wie u.a. Sandboxing, Machine Learning und Deep Packet Inspection. Sie sind also in jedem Fall bestens geschützt und garantiert Backdoor-frei.

Zusätzlich zu den hier erwähnten LANCOM R&S®Unified Firewalls können Sie sich auch für die im Funktionsumfang mit den Hardware-Firewalls identische, virtuelle LANCOM vFirewall entscheiden, die dank ihres flexiblen Lizenzmodells hinsichtlich UTM-Performance und Netzwerkgröße nach Ihrem Bedarf "mitwachsen" kann.

Downloads & Links

Weitere Anregungen für Netzwerksicherheit

Entdecken Sie weitere Impulse zur Steigerung Ihrer Netzwerksicherheit.

Fragen Sie den KI-Chatbot!

Sind bei Ihnen noch Fragen offen? Oder finden Sie nicht die Informationen, die Sie gerade suchen? Der KI-basierte Digital Assistant beantwortet Ihnen alle Fragen zu den Themen Netzwerksicherheit, IT-Security und den LANCOM R&S®Unified Firewalls – jederzeit, schnell und ohne Suchen! Alternativ steht Ihnen natürlich auch weiterhin das Kontaktformular zur Verfügung.

Ihre Fragen beantworten wir gerne!

Lassen Sie uns ins Gespräch kommen

Haben Sie Fragen zu unseren Produkten oder Lösungen oder möchten Sie ein Projekt mit uns besprechen? Wir finden gemeinsam die passende Lösung.

Nutzen Sie bitte unser Kontaktformular, so erreicht Ihre Anfrage direkt die richtigen Expert:innen.

Vertrieb Deutschland: +49 (0)2405 49936 333

Vertrieb International: +49 (0)2405 49936 122