Netzwerksicherheit durch Unified Threat Management

Hinterher ist man immer schlauer.

Automatisierte Sicherheit mit UTM.

Was ist Unified Threat Management?

UTM (Unified Threat Management = „Einheitliches Bedrohungsmanagement“) kombiniert gleich mehrere Security-Funktionen wie Anti-Virus und SSL Inspection in einer einzigen Sicherheitslösung in einer gemeinsamen Plattform. Für die Praxis bedeutet das: Statt einzelne Sicherheitsmechanismen aufwändig in verschiedenen Systemen einzurichten, ermöglicht ein „Next-Generation Produkt“ in Form einer Next-Generation UTM-Firewall ein einheitliches Bedienkonzept zur Umsetzung passgenauer Sicherheitsrichtlinien in nur einem Gerät.

Aktuelle Netzwerksicherheit und Digitale Souveränität nach NIS2-Vorgaben

Netzwerksicherheit entwickelt sich stetig weiter und muss neuen Herausforderungen trotzen. Die EU-Richtlinie NIS2 zur Netzwerk- und Informationssicherheit reagiert nun auf diesen Anspruch und definiert klare Vorgaben und Sanktionen, um die Cybersicherheit in Unternehmen der EU zu erhöhen. Positiver Nebeneffekt: Mit der Sicherheit steigt auch die Digitale Souveränität. Sind Sie betroffen? Und wenn dem so ist, was bedeutet das? Machen Sie den NIS2-Check und informieren Sie sich gerne auf unseren Themenseiten:

Alles zu NIS2 und alles zum Thema „Digitale Souveränität“

Warum lohnt sich Unified Threat Management (UTM)?

Durchschnittlich 394.000 neue Schadprogramm-Varianten entstehen jeden Tag (BSI Lagebericht 2021). Aber nicht nur die Anzahl der Malware-Varianten steigt dramatisch, auch die Qualität der Angriffe „verbessert“ sich. So war Emotet eine besonders aggressive Ausprägung eines Ransomware-Angriffs, wobei Cyber-Kriminelle Daten und Systeme von Unternehmen und öffentlichen Einrichtungen aufwändig verschlüsseln, um Lösegeld zu erpressen. Um solchen existenzbedrohlichen Szenarien proaktiv zu begegnen, ist eine Investition in eine Next-Generation Firewall mit Unified Threat Management (UTM)-Funktionen mehr als lohnenswert.

Was ist eine UTM-Firewall?

Eine UTM-Firewall ist eine „All-in-one“-Lösung, welche verschiedene Security-Funktionen in einem System vereint:

- Schutz des Netzwerks vor Viren, Malware, Spyware oder verschlüsselten E-Mail-Anhängen mit schadhaftem Inhalt

- Schutz vor Angriffsversuchen, noch bevor diese in das Netzwerk gelangen

- Schutz vor Zugriffen auf unerwünschte Internetinhalte durch Netzwerkteilnehmer

- Schutz vor neuartigen, unbekannten Bedrohungen

- Schutz vor unberechtigten Zugriffen auf sensible Firmendaten durch Netzwerksegmentierung

- Schutz vor der Nutzung unerwünschter Dienste

- Schutz vor Spam

Profitieren Sie von der Erfahrungen anderer

Taten sagen mehr als Worte! Um einen Eindruck von der tatsächlichen Arbeit mit den LANCOM R&S®Unified Firewalls zu bekommen, können Sie auf die Erfahrung anderer LANCOM Kunden zurückgreifen:

Unified Threat Management im Einsatz bei der OPTIMA

Security-Komplett-Paket für Arztpraxen mit Hasomed

Cyber Security neu gedacht

„Cyberattacken sind allgegenwärtig und eine enorme Bedrohung für die gesamte Wirtschaft, ganz unabhängig von Größe und Branche. Der rasante Anstieg von mobiler Arbeit und Cloud-Diensten trägt sein Übriges dazu bei, um Unternehmen noch anfälliger für Cyberangriffe zu machen. Wo auf der einen Seite eine Erhöhung der Flexibilität durch Remote-Arbeit und Cloud-Dienste erreicht wird, schaffen die neuen Strukturen gleichzeitig neue Angriffsvektoren für Cyberkriminelle, die bei IT-Sicherheitsexperten die Alarmglocken schrillen lassen müssen.“ – techconsult Studie aus dem Jahr 2022

Security Information and Event Management (SIEM)

SIEM-Integrations-Service für Cloud-verwaltete LANCOM R&S®Unified Firewalls

Insbesondere für größere Unternehmen und Managed Service Provider (MSPs) ist ein robustes Sicherheitsmanagement unerlässlich. Ein zentrales Security Information and Event Management (SIEM)-System hilft Unternehmen, Sicherheitsbedrohungen schnell zu erkennen, zu analysieren und darauf zu reagieren.

Wir laden Sie ein, Ihr SIEM mit unserem Integrations-Service für Cloud-verwaltete LANCOM R&S®Unified Firewalls zu erweitern, um eine umfassende Erkennung von Angriffen auf Ihre Netzwerkinfrastruktur zu gewährleisten. Weitere Informationen über technische Voraussetzungen und die Einrichtung finden Sie hier:

Wie funktioniert Unified Threat Management im Detail?

Folgende Mechanismen kommen bei Unified Threat Management Firewalls unter anderem zum Einsatz:

Anti-Virus mit Sandboxing und Machine Learning

Für die effektive Abwehr von Malware und Viren bietet die Firewall verlässliche Erkennung von verdächtigen Dateien.

Zum Schutz vor noch nicht bekannten Bedrohungen („Zero-Day-Exploits“) werden verdächtige Dateien in eine geschützte Cloud geladen. In dieser getrennten Umgebung werden sie sicher und zuverlässig getestet (Sandboxing). Eine Analyse mit Hilfe von maschinellem Lernen der dritten Generation (Machine Learning), beruhend auf Milliarden von Stichproben, ermöglicht das Scannen und proaktive Blockieren auf Basis des Verhaltens.

Die verwendete Cloud ist in Deutschland gehostet und entspricht den europäischen Datenschutzrichtlinien.

SSL Inspection: Sicherheit auch bei verschlüsselten Kanälen garantiert

Die zunehmende Verschlüsselung des Datenverkehrs ist unter dem Gesichtspunkt der Geheimhaltung begrüßenswert, beinhaltet jedoch auch das Risiko, dass Schadsoftware über verschlüsselte Kanäle in die Systeme eindringt.

Dank SSL Inspection können auch bei verschlüsselten Datenpaketen Scans, Filterung und Anwendungserkennung zum Einsatz kommen sowie Sicherheitsvorgaben erfolgreich umgesetzt werden. Dabei wird die UTM-Firewall zu einem vertrauenwürdigen „Man-in-the-Middle” in der Kommunikation beispielsweise zwischen einem Client und einem Webserver.

Deep Packet Inspection: detaillierte Filterung und Kontrolle von Anwendungen und Protokollen

Deep Packet Inspection (DPI) ermöglicht den Schutz vor Cyberangriffen durch eine präzise Klassifizierung des Netzwerkverkehrs, der eingesetzten Protokolle und Anwendungen sowie Schutz vor Datenlecks.

Im Gegensatz zu Stateful Packet Inspection, das nur die Metadaten (Header) der Datenpakete prüft, überprüft DPI bis auf Layer 7-Ebene, also den Datenbereich des Datenpakets. Dadurch werden Datenpakete auf Viren, Spam und andere unerwünschte Inhalte untersucht. Über detaillierte Sicherheitsrichtlinien wird zudem die Verwendung von bestimmten Anwendungen wie Streaming-Diensten oder Browsern aktiv geregelt.

IDS / IPS: datenbankbasierter Schutz vor Bedrohungen

Das Intrusion Detection / Prevention System („IDS/IPS“) pflegt eine Datenbank bekannter Bedrohungen, um die Endgeräte im Netzwerk vor einem breiten Spektrum von feindlichen Angriffen zu schützen, im Falle des Falles Warnmeldungen auszugeben und die Kommunikationsverbindung zu feindlichen Quellen zu beenden. Die zugrundeliegende Bedrohungsdatenbank enthält eine Blacklist mit IP-Adressen sowie Muster zur Erkennung von Malware in Kommunikationsverbindungen, für Netzwerk-Scans, für Brute-Force-Angriffe und mehr.

Während das IDS- / IPS-System im IDS-Modus lediglich Warnmeldungen generiert, wenn eine Regel auf den Datenverkehr zutrifft, blockiert das System im IPS-Modus bösartigen Datenverkehr zusätzlich. Bei einem „falschen Alarm“ kann der Admin den entsprechenden Datenverkehr erlauben.

HTTP(S)-Proxy: Secure Web Gateway

Der HTTP(S)-Proxy der UTM-Firewall dient als Mittelsmann zur Filterung und Analyse von Netzwerkverkehr bis auf Anwendungsebene, um Internet-basierte Angriffe abzuwehren. Da es hierbei speziell um Angriffe aus dem Internet handelt, spricht man von einem "Secure Web Gateway" (SWG).

Der Proxy stellt bei Websitezugriffen eine Verbindung zum Webserver her, generiert mithilfe seiner eigenen HTTP(S)-Proxy-CA ein Pseudo-Zertifikat für die Website und verwendet dieses, um eine Verbindung zum Browser herzustellen.

So kann die UTM-Firewall als „Secure Web Gateway“ mittels Proxy den Datenverkehr analysieren, URL- und Content Filter anwenden und nach Viren suchen.

Application Management und Content Filter: volle Kontrolle über zugelassene Anwendungen und Inhalte

Mithilfe eines Application Managements entscheidet der Admin selbst, welche Anwendungen im Netzwerk erlaubt oder blockiert werden sollen.

Um die Netzwerk-Performance zu steigern, können vertrauenswürdige Anwendungen zusätzlich durch sogenannte Local Breakouts direkt ins Internet oder zu einer externen Gegenstelle umgeleitet werden. Über einen Content Filter besteht außerdem die Möglichkeit, kategorienbasierte Filterregeln zum Beispiel für kriminelle, pornografische oder gewalttätige Inhalte festzulegen. Durch die integrierte offizielle Domain-Liste mit jugendgefährdenden Inhalten der Bundeszentrale für Kinder- und Jugendmedienschutz, die stetig aktualisiert wird, wird auch Jugendschutz ganz groß geschrieben.

Damit wird die Geschäftsintegrität zuverlässig geschützt.

VLAN: sichere Zonierung des Netzwerks

Segmentieren Sie Ihre Systeme über VLAN-Zonierung.

Durch das Trennen von Netzen, beispielsweise das Buchhaltungsnetz vom Human Resources-Netz, können unberechtigte Zugriffe auf sensible Firmendaten besser eingegrenzt werden. Mit VLANs (Virtual Local Area Networks) geschieht diese Trennung nicht auf klassischer physikalischer, sondern logischer Ebene. Alle Ethernet-Pakete bekommen eine Markierung, die VLAN-Tags, anhand derer die Zonenzugehörigkeit erkannt wird.

Dabei überwacht und kontrolliert die Firewall, welche Rechner unter welchen Umständen über Zonengrenzen hinaus kommunizieren dürfen.

Die einfache Entscheidung für einfach mehr Sicherheit

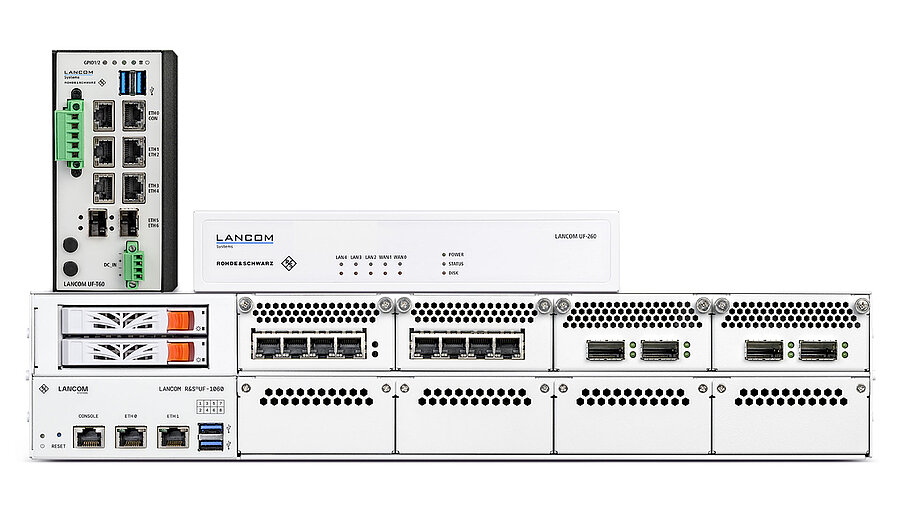

Sie sehen: Netzwerksicherheit durch Unified Threat Management ist eine komplexe Angelegenheit. Diese zu beherrschen ist es jedoch nicht. Die LANCOM R&S®Unified Firewalls sind die erste Wahl, wenn es um beherrschbare state-of-the-art IT-Security geht.

In Kombination mit der LANCOM Management Cloud profitieren Sie gleich doppelt: Sorgen Sie automatisiert und an allen Standorten für einheitliche Sicherheitseinstellungen, sichere Passwörter und gesicherte Ports.

Downloads

LANCOM R&S®Unified Firewalls

Weitere Anregungen für Netzwerksicherheit

Entdecken Sie weitere Impulse zur Steigerung Ihrer Netzwerksicherheit.

Fragen Sie den KI-Chatbot!

Sind bei Ihnen noch Fragen offen? Oder finden Sie nicht die Informationen, die Sie gerade suchen? Der KI-basierte Digital Assistant beantwortet Ihnen alle Fragen zu den Themen Netzwerksicherheit, IT-Security und den LANCOM R&S®Unified Firewalls – jederzeit, schnell und ohne Suchen! Alternativ steht Ihnen natürlich auch weiterhin das Kontaktformular zur Verfügung.

Ihre Fragen beantworten wir gerne!

Lassen Sie uns ins Gespräch kommen

Haben Sie Fragen zu unseren Produkten oder Lösungen oder möchten Sie ein Projekt mit uns besprechen? Wir finden gemeinsam die passende Lösung.

Nutzen Sie bitte unser Kontaktformular, so erreicht Ihre Anfrage direkt die richtigen Expert:innen.

Vertrieb Deutschland: +49 (0)2405 49936 333

Vertrieb International: +49 (0)2405 49936 122