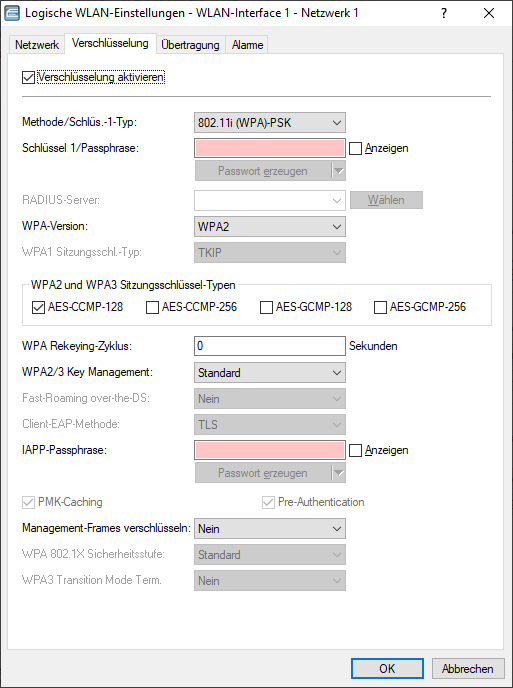

Die Details für die Verschlüsselung auf dem logischen Interface stellen Sie in LANconfig unter ein.

- Verschlüsselung aktivieren

- Aktivieren bzw. deaktivieren Sie die Verschlüsselung für diese WLAN-Schnittstelle.

- Methode/Schlüssel-1-Typ

- Stellen Sie hier das zu verwendende Verschlüsselungsverfahren ein. Mögliche Werte sind:

- 802.11i (WPA)-PSK

- Die Verschlüsselung nach dem 802.11i-Standard bietet die höchste Sicherheit. Die dabei eingesetzte 128-Bit-AES-Verschlüsselung entspricht der Sicherheit einer VPN-Verbindung. Wählen Sie diese Einstellung, wenn kein RADIUS-Server zur Verfügung steht und die Authentifizierung mit Hilfe eines Preshared Keys erfolgt.

- 802.11i (WPA)-802.1X

- Wenn die Authentifizierung über einen RADIUS-Server erfolgt, wählen Sie diese Option. Achten Sie bei dieser Einstellung darauf, auch den RADIUS-Server bei den 802.1X-Einstellungen zu konfigurieren.

- WEP 152, WEP 128, WEP 64

- Verschlüsselung nach dem WEP-Standard mit Schlüssellängen von 128, 104 bzw. 40 Bit. Diese Einstellung sollte nur genommen werden , wenn die verwendeten WLAN-Clients die modernen Verfahren nicht unterstützen.

- WEP 152-802.1X, WEP 128-802.1X, WEP 64-802.1X

- Verschlüsselung nach dem WEP-Standard mit Schlüssellängen von 128, 104 bzw. 40 Bit und zusätzlicher Authentifizierung über 802.1X/EAP. Auch diese Einstellung kommt i.d.R. dann zum Einsatz, wenn die verwendete Hardware der WLAN-Clients den 802.11i-Standard nicht unterstützt. Durch die 802.1X/EAP-Authentifizierung bietet diese Einstellung eine höhere Sicherheit als eine reine WEP-Verschlüsselung.

- Enhanced Open

- Hotspots werden bisher hauptsächlich unverschlüsselt betrieben, wodurch auf der Funkschnittstelle keinerlei Vertraulichkeit der übertragenen Daten gegeben ist. Auch die verbreitete Praxis, einen Hotspot mit WPA2-PSK abzusichern und den gemeinsamen Schlüssel etwa durch einen Aushang bekannt zu machen, bietet nur eingeschränkte Sicherheit – Da WPA2-PSK keine Perfect Forward Secrecy bietet, kann ein Angreifer, dem dieser Schlüssel bekannt ist, nachträglich damit abgesicherten Datenverkehr entschlüsseln. Das Enhanced Open-Verfahren kann verwendet werden, um diese Risiken zu minimieren. Es bietet verschlüsselte Kommunikation für alle Clients, die dieses Verfahren unterstützen, so dass nicht jeder in der gleichen Funkzelle alles einfach mitlesen kann. Es bleibt das Risiko einer Man-in-the-Middle-Attacke, aber im Vergleich zu einem unverschlüsselten offenen Hotspot ist es ein deutlich geringeres Risiko. Es muss nur die Verschlüsselungsmethode eingestellt werden. Mehr ist nicht notwendig, um die Kommunikation mit Clients, dieses Verfahren unterstützen, zu verschlüsseln. Zur Verwendung von Enhanced Open bei Public Spot siehe auch Einrichtung eines sicheren Hotspots mit Enhanced Open.

- Enhanced Open Transitional

- Der Enhanced Open Transition Mode kann verwendet werden, um gleichzeitig Clients anzubinden, die bereits Enhanced Open

unterstützen, sowie solche, die noch nicht Enhanced Open unterstützen. Wird der Transition Mode konfiguriert, wird

zusätzlich zu der regulären Enhanced Open-SSID automatisch parallel eine unverschlüsselte / offene SSID mit

gleichem Namen und identischen sonstigen Einstellungen aktiviert.

Anmerkung: Hierfür ist es erforderlich, dass auf dem gewählten Radio-Modul noch mindestens eine weitere SSID zu diesem Zeitpunkt unbelegt / nicht in Nutzung ist. Je nach Gerät stehen je Radio-Modul insgesamt 15 oder 16 SSIDs zur Verfügung. Steht keine SSID zur Verfügung, wird sowohl die offene Transition-SSID, als auch die eigentliche Enhanced Open-SSID nicht aktiviert.

- Schlüssel-1/Passphrase

- Je nach eingestelltem Verschlüsselungsverfahren können Sie hier einen speziellen WEP-Schlüssel für das jeweilige logische

WLAN-Interface bzw. eine Passphrase bei der Verwendung von WPA-PSK eintragen:

- Die Passphrase – also das "Passwort" für das WPA-PSK-Verfahren – wird als Kette aus mindestens 8 und

maximal 63 ASCII-Zeichen eingetragen. Wichtig: Bitte beachten Sie, dass die Sicherheit des Verschlüsselungssystems bei der Verwendung einer Passphrase von der vertraulichen Behandlung dieses Kennworts abhängt. Die Passphrase sollte nicht einem größeren Anwenderkreis bekannt gemacht werden.

- Der WEP-Schlüssel-1, der nur speziell für das jeweilige logische WLAN-Interface gilt, kann je nach Schlüssellänge unterschiedlich eingetragen werden. Die Regeln für die Eingabe der Schlüssel finden Sie bei der Beschreibung der WEP-Gruppenschlüssel.

- Die Passphrase – also das "Passwort" für das WPA-PSK-Verfahren – wird als Kette aus mindestens 8 und

maximal 63 ASCII-Zeichen eingetragen.

- RADIUS-Server

- Wenn Sie RADIUS zur zentralen Verwaltung von Konto- und Zugangsinformationen in Ihren WLANs einsetzen, übernimmt standardmäßig der Access Point zentral das Weiterleiten der Anfragen für die Authorisierung und das Accounting an den RADIUS-Server. Sofern Sie für die Verwaltung der Access Points einen WLAN-Controller einsetzen, kann auch der WLAN-Controller die RADIUS-Anfragen von allen angeschlossenen Access Points an den entsprechenden RADIUS-Server weiterleiten. In manchen Anwendungsfällen möchte der Betreiber von Access Points oder WLAN-Controllern jedoch unterschiedliche RADIUS-Server für einzelne logische WLANs (SSIDs) einsetzen. Das ist z. B. dann der Fall, wenn mehrere Kunden die technische WLAN-Infrastruktur gemeinsam nutzen, dabei jedoch eigene Systeme zur Authentifizierung einsetzen (zum Beispiel bei Wireless as a Service – WaaS). In diesen Fällen haben Sie die Möglichkeit, für jedes logische WLAN (also jede SSID) ein separates RADIUS-Profil zu wählen. Das RADIUS-Profil enthält alle notwendigen Angaben zur Nutzung der entsprechenden RADIUS-Server inklusive der optionalen Backup-Lösung. Wenn Sie unter Methode/Schlüssel-1-Typ eine Authentifizierung nach dem Standard IEEE 802.1X auswählen, geben Sie hier das Profil eines RADIUS-Servers an.

- WPA-Version

- WPA-Version, die der Access Point den WLAN-Clients zur Verschlüsselung anbietet.

- WPA1

- Nur WPA1

- WPA2

- Nur WPA2

- WPA1/2

- Sowohl WPA1 als auch WPA2 in einer SSID (Funkzelle)

- WPA2/3

- Sowohl WPA2 als auch WPA3 in einer SSID (Funkzelle)

- WPA3

- Nur WPA3

- WPA1/2/3

- WPA1, WPA2 und WPA3 in einer SSID (Funkzelle)

- WPA1 Sitzungs-Schlüssel-Typ

- Wenn als Verschlüsselungsmethode '802.11i (WPA)-PSK' eingestellt wurde, kann hier das Verfahren zur Generierung des Sitzungs-

bzw. Gruppenschlüssels für WPA1 ausgewählt werden:

- AES

- Es wird das AES-Verfahren verwendet.

- TKIP

- Es wird das TKIP-Verfahren verwendet.

- AES/TKIP

- Es wird das AES-Verfahren verwendet. Falls die Client-Hardware das AES-Verfahren nicht unterstützt, wird TKIP eingesetzt.

- WPA2 und WPA3 Sitzungs-Schlüssel-Typen

- Wählen Sie hier die Verfahren aus, welche zur Generierung der WPA2- bzw. WPA3-Sitzungs- bzw. -Gruppen-Schlüssel angeboten werden sollen. Es können die folgenden Verfahren des Advanced Encryption Standard (AES) angeboten werden: AES-CCMP-128, AES-CCMP-256, AES-GCMP-128, AES-GCMP-256.

- WPA Rekeying-Zyklus

- Konfigurieren Sie hier die Zeit in Sekunden, nach der der Access Point bei Verwendung einer WPA-Version einen Austausch der verwendeten Schlüssel durchführt. In der Standardeinstellung ist der Wert auf "0" eingestellt, so dass keine erneute Aushandlung des Schlüssels erfolgt.

- WPA2/3 Key Management

- Bestimmen Sie hier, nach welchem Standard das WPA2/3-Schlüsselmanagement funktionieren soll. Mögliche Werte sind:

- Standard

- Aktiviert das Schlüsselmanagement gemäß dem Standard IEEE 802.11i ohne Fast Roaming und mit SHA-1-basierten Schlüsseln. Die WLAN-Clients müssen in diesem Fall je nach Konfiguration Opportunistic Key Caching, PMK Caching oder Pre-Authentifizierung verwenden.

- Fast Roaming

- Aktiviert Fast Roaming über 802.11r

- SHA256

- Aktiviert das Schlüsselmanagement gemäß dem Standard IEEE 802.11w mit SHA-256-basierten Schlüsseln.

- Kombinationen dieser drei Einstellungen

- Aktiviert eine entsprechende Kombination.

Wichtig: Obwohl eine Mehrfachauswahl möglich ist, sollten Sie diese nur vornehmen, wenn sichergestellt ist, dass sich nur entsprechend geeignete Clients am AP anmelden wollen. Ungeeignete Clients verweigern ggf. eine Verbindung, wenn eine andere Option als Standard aktiviert ist. - Fast-Roaming over-the-DS

- Mit Fast Roaming over-the-DS (Distribution System) können Sie eine Option des Standards IEEE 801.11r aktivieren, der sich die Verbindung der Access Points über LAN zunutze macht. Der Wechselwunsch wird an den Access Point gesendet, mit dem der Client noch verbunden ist. Dieser leitet den Wunsch an den neuen Access Point weiter und der Wechsel wird durchgeführt. Dies beschleunigt den Wechsel im Vergleich zur normalen "Over-the-Air fast transition" nochmals deutlich, was insbesondere Echtzeitanwendungen wie z. B. VoIP zugute kommt.

- Client-EAP-Methode

- APs in der Betriebsart als WLAN-Client können sich über EAP/802.1X bei einem anderen AP authentifizieren. Zur Aktivierung der

EAP/802.1X-Authentifizierung im Client-Modus wird bei den Verschlüsselungsmethoden für das erste logische WLAN-Netzwerk die

Client-EAP-Methode ausgewählt.

Wichtig: Beachten Sie, dass die gewählte Client-EAP-Methode zu den Einstellungen des Access Points passen muss, bei dem sich der AP einbuchen will.Wichtig: Beachten Sie neben der Einstellung der Client-EAP-Methode auch die entsprechende Einstellung der Betriebsart als WLAN-Client. Bei anderen logischen WLAN-Netzwerken als WLAN-1 ist die Einstellung der Client-EAP-Methode ohne Funktion.

- IAPP-Passphrase

- Diese Passphrase wird verwendet, um verschlüsseltes Opportunistic Key Caching zu realisieren. Siehe Opportunistic Key Caching (OKC).

- PMK-Caching

- Beim Verbindungsaufbau eines WLAN-Clients zu einem AP handeln die beiden Gegenstellen im Rahmen der 802.1X-Authentifizierung einen gemeinsamen Schlüssel für die nachfolgende Verschlüsselung aus, den Pairwise Master Key (PMK). Bei Anwendungen mit bewegten WLAN-Clients (Notebooks in größeren Büro-Umgebungen, bewegte Objekte mit WLAN-Anbindung im Industriebereich, Smartphones) wechseln die WLAN-Clients häufig den AP, bei dem sie sich in einem WLAN-Netz anmelden. Die WLAN-Clients roamen also zwischen verschiedenen, aber in der Regel immer den gleichen APs hin und her. APs speichern üblicherweise einen ausgehandelten PMK für eine bestimmte Zeit. Auch ein WLAN-Gerät in der Betriebsart als WLAN-Client speichert den PMK. Sobald ein WLAN-Client einen Anmeldevorgang bei einem AP startet, zu dem zuvor schon einer Verbindung bestand, kann der WLAN-Client direkt den vorhandenen PMK zur Prüfung an den AP übermitteln. Die beiden Gegenstellen überspringen so die Phase der PMK-Aushandlung während des Verbindungsaufbaus, WLAN-Client und AP stellen die Verbindung deutlich schneller her.

- Pre-Authentication

-

Die schnelle Authentifizierung über den Pairwise Master Key (PMK) funktioniert nur, wenn der WLAN-Client sich bereits zuvor am

AP angemeldet hat. Um die Dauer für die Anmeldung am AP schon beim ersten Anmeldeversuch zu verkürzen, nutzt der WLAN-Client die

Prä-Authentifizierung.

Normalerweise scannt ein WLAN-Client im Hintergrund die Umgebung nach vorhandenen APs, um sich ggf. mit einem von ihnen neu

verbinden zu können. APs, die WPA2/802.1X unterstützen, können ihre Fähigkeit zur Prä-Authentifizierung den anfragenden

WLAN-Clients mitteilen. Eine WPA2-Prä-Authentifizierung unterschiedet sich dabei von einer normalen 802.1X-Authentifizierung in

den folgenden Abläufen:

- Der WLAN-Client meldet sich am neuen AP über das Infrastruktur-Netzwerk an, das die APs miteinander verbindet. Das kann eine Ethernet-Verbindung, ein WDS-Link (Wireless Distribution System) oder eine Kombination beider Verbindungen sein.

- Ein abweichendes Ethernet-Protokoll (EtherType) unterscheidet eine Prä-Authentifizierung von einer normalen 802.1X-Authentifizierung. Damit behandeln der aktuelle AP sowie alle anderen Netzwerkpartner die Prä-Authentifizierung als normale Datenübertragung des WLAN-Clients.

- Nach erfolgreicher Prä-Authentifizierung speichern jeweils der neue AP und der WLAN-Client den ausgehandelten PMK. Wichtig: Die Verwendung von PMKs ist eine Voraussetzung für Prä-Authentifizierung. Andernfalls ist eine Prä-Authentifizierung nicht möglich.

- Sobald der Client sich später mit dem neuen AP verbinden möchte, kann er sich dank des gespeicherten PMKs schneller anmelden. Der weitere Ablauf entspricht dem PMK-Caching.

Wichtig: Client-seitig ist die Anzahl gleichzeitiger Prä-Authentifizierungen auf vier begrenzt, um in Netzwerk-Umgebungen mit vielen APs die Netzlast für den zentralen RADIUS-Server gering zu halten. - Management-Frames verschlüsseln

- Die in einem WLAN übertragenen Management-Informationen zum Aufbau und Betrieb von Datenverbindungen sind standardmäßig

unverschlüsselt. Jeder innerhalb einer WLAN-Zelle kann diese Informationen empfangen und auswerten, selbst wenn er nicht an

einem Access Point angemeldet ist. Das birgt zwar keine Gefahren für eine verschlüsselte Datenverbindung, kann aber die

Kommunikation innerhalb einer WLAN-Zelle durch gefälschte Management-Informationen empfindlich stören.

Der Standard IEEE 802.11w verschlüsselt die übertragenen Management-Informationen (Protected Management Frames, PMF), so

dass ein Angreifer, der nicht im Besitz des entsprechenden Schlüssels ist, die Kommunikation nicht mehr stören kann.

Anmerkung: Ab WPA3 müssen Management Frames verschlüsselt werden. Bei WPA2 ist diese Option optional.

- WPA 802.1X Sicherheitsstufe

-

Bei WPA3-Enterprise kann zusätzlich die Unterstützung für Commercial National Security Algorithm

(CNSA) Suite B-Kryptographie eingeschaltet werden, welche ein optionaler Teil von WPA3-Enterprise für

Hochsicherheitsumgebungen ist. Suite B stellt sicher, dass alle Glieder in der Verschlüsselungskette aufeinander

abgestimmt sind. Suite B bildet Klassen von Bitlängen für Hash-, symmetrische und asymmetrische Verschlüsselungsverfahren,

die passende Schutzniveaus bieten. So passt zum Beispiel zu AES mit 128 Bit ein SHA-2-Hash mit 256 Bit. Wenn

Suite B zum Einsatz kommt, ist die Unterstützung aller anderen Kombinationen ausdrücklich ausgeschlossen. In der

Verschlüsselungskette gibt es folglich nur noch gleich starke Glieder.

Anmerkung: Weitere Informationen zu CNSA Suite B finden Sie unter folgendem Link: CNSA Algorithm Suite FactsheetMit dem Schalter WPA 802.1X Sicherheitsstufe unter kann die Suite B-Kryptographie optional eingeschaltet werden. Wird die Unterstützung für "Suite B 192 Bits" eingeschaltet, werden die folgenden EAP Cipher-Suiten erzwungen:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

Anmerkung: Andere Cipher-Suiten können nicht verwendet werden. Ebenfalls wird eine Mindest-Schlüssellänge von 3072 Bit für die RSA- und Diffie-Hellman-Schlüsselaustauschverfahren, sowie 384 Bit für die ECDSA- und ECDHE-Schlüsselaustauschverfahren erzwungen. Zusätzlich wird der Sitzungschlüssel-Typ AES-GCMP-256 erzwungen.Wichtig: Werden diese Cipher-Suiten von den verwendeten WLAN-Clients oder der restlichen Infrastruktur (z. B. RADIUS-Server) nicht unterstützt, dann ist keine Verbindung möglich!Wird die Unterstützung für "Suite B 128 Bits" eingeschaltet, werden die folgenden EAP Cipher-Suiten erzwungen:- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

Anmerkung: Andere Cipher-Suiten können nicht verwendet werden. Ebenfalls wird eine Mindest-Schlüssellänge von 3072 Bit für die RSA- und Diffie-Hellman-Schlüsselaustauschverfahren, sowie 384 Bit für die ECDSA- und ECDHE-Schlüsselaustauschverfahren erzwungen. Zusätzlich wird der Sitzungschlüssel-Typ AES-GCMP-128 erzwungen.Da die Sitzunggschlüssel-Typen AES-GCMP-128 und AES-GCMP-256 nicht von allen WLAN-Modulen unterstützt werden, kann die Verwendung der Suite B-Kryptographie je nach Gerätetyp eingeschränkt oder nicht möglich sein.Wichtig: Werden diese Cipher-Suiten von den verwendeten WLAN-Clients oder der restlichen Infrastruktur (z. B. RADIUS-Server) nicht unterstützt, dann ist keine Verbindung möglich!Anmerkung: Diese Option wird nur angezeigt, wenn sie vom Gerät unterstützt wird. - WPA3 Transition Mode Term.

- Durch Setzen des Schalters wird WLAN-Clients über ein zusätzliches Info-Element explizit signalisiert, dass im gemischten WPA2/3-Modus die WPA3-PSK (SAE)-Verschlüsselungsmethode unterstützt wird. Unterstützt der Client seinerseits das "Transition Mode Termination"-Feature, wird er für das Einbuchen an dieser SSID immer WPA3-PSK (SAE) verwenden. So wird ein Downgrade auf WPA2-PSK, was im gemischten WPA2/3-Modus ansonsten ebenfalls erlaubt ist, ausgeschlossen.