In der RADIUS-Benutzerdatenbank tragen Sie die Benutzerkonten ein, die der RADIUS-Server ohne weitere Datenbanken authentifizieren kann. Diese Datenbank verwendet der RADIUS-Server für lokale Anfragen, also für Anfragen mit Benutzernamen ohne Realm.

Wichtig: Bitte beachten Sie, dass die Anzahl der Benutzer, die die Datenbank aufnehmen kann,

modellabhängig ist. Die maximale mögliche Anzahl der Benutzerkonten entnehmen Sie der Produktbeschreibung Ihres

Gerätes. Bei Geräten ohne Limitierung ist eine Obergrenze von max. 2.500 Benutzern empfehlenswert.

Die Konfiguration der RADIUS-Benutzerdatenbank erfolgt über .

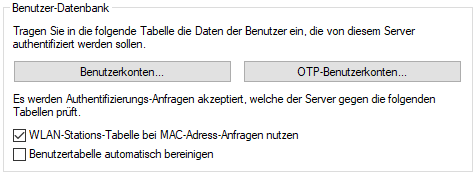

- WLAN-Stations-Tabelle bei MAC-Adress-Anfragen nutzen

-

Dieser Parameter gibt an, ob die WLAN-Zugangsliste als Informationsquelle für den RADIUS-Server im Access

Point verwendet werden soll. Die WLAN-Zugriffsliste enthält den Benutzernamen in Form der MAC-Adresse und

das Kennwort ("WPA-Passphrase"). Neben diesen Zugangsdaten liefert die Zugriffsliste Information wie

Bandbreitenbeschränkung oder Zugehörigkeit zu einem bestimmten VLAN.

Die WLAN-Zugangsliste finden Sie unter . In ihr können 512 WLAN-Clients eingetragen werden, die sich an einem Access Point anmelden

dürfen. In der Betriebsart als RADIUS-Server kann diese Liste auch verwendet werden, um über RADIUS Clients

zu prüfen, die sich an anderen Access Points anmelden wollen. In einer Installation mit mehreren Access

Points kann so die Zugangsberechtigung der Clients an einer zentralen Stelle gepflegt werden.

Ein einmal angemeldeter WLAN-Client bleibt nach der Authentifizierung über RADIUS solange aktiv, bis er

sich selbst wieder abmeldet oder vom RADIUS-Server abgemeldet wird. Der RADIUS-Server kann mit der Vorgabe

eines Prüfzyklus [Minuten] regelmäßig prüfen, ob die angemeldeten WLAN-Clients noch in der Zugangsliste

enthalten sind. Wird ein WLAN-Client aus der Zugangsliste entfernt, bleibt er maximal bis zum nächsten

Ablauf des Prüfzyklus im WLAN angemeldet. Den Prüfzyklus können Sie über die Konsole unter anpassen.

Wichtig: Ein Prüfzyklus von '0' schaltet die regelmäßige Prüfung aus, die WLAN-Clients bleiben solange angemeldet, bis sie sich selbst abmelden.

- Benutzertabelle automatisch bereinigen

-

Ist diese Option eingeschaltet werden abgelaufene Benutzerkonten automatisch aus der Kontentabelle

gelöscht. Dabei werden sowohl Konten mit absoluter als auch mit relativer Gültigkeit berücksichtigt.

Anmerkung: Für die Bearbeitung von Konten mit relativer Gütigkeit und Konten mit Zeit- oder Volumen-Budget muss das Gerät nicht nur als Authentifizierungs-Server sondern auch als Accounting-Server arbeiten.

Über Benutzerkonten definieren Sie dann die Einträge für lokale Anfragen.

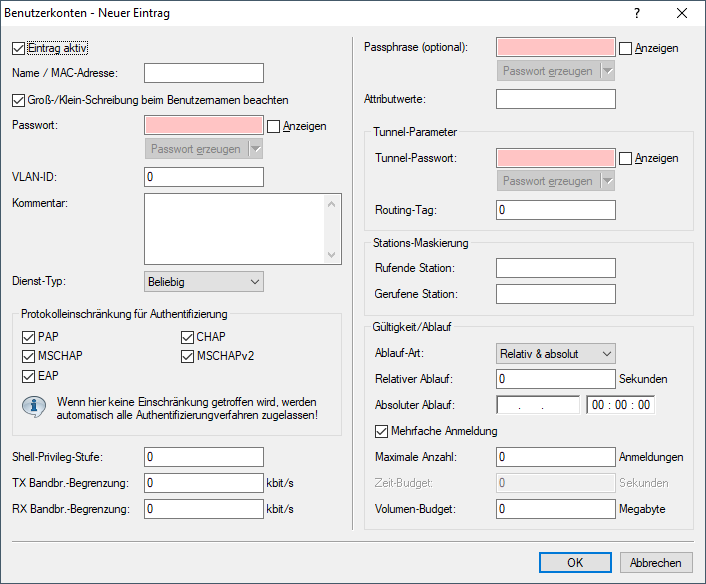

- Eintrag aktiv

- Über diese Option aktivieren bzw. deaktivieren Sie gezielt ein RADIUS-Benutzerkonto. Auf diese Weise lassen sich z. B. einzelne Benutzerkonten temporär abschalten, ohne dafür das komplette Konto zu löschen.

- Name / MAC-Adresse

-

Geben Sie hier den Namen des Benutzers oder eine MAC-Adresse ein.

Anmerkung: Die MAC-Adresse wird zusammen mit der Passphrase für die Authentifizierung mittels LEPS-MAC verwendet.

- Groß- / Kleinschreibung beim Benutzernamen beachten

- Bei aktivierter Option unterscheidet der RADIUS-Server nach Groß- und Kleinschreibung. "User12345" und "user12345" sind somit zwei unterschiedliche Benutzer.

- Passwort

- Passwort des Benutzers.

- VLAN-ID

- Mit dieser Option kann dem Benutzer bei erfolgreicher Authentifizierung eine bestimmte VLAN-ID zugewiesen werden. Durch den Wert 0 wird dem Benutzer keine VLAN-ID zugewiesen.

- Kommentar

- Zusätzliche Informationen zum Benutzer.

- Dienst-Typ

- Der Dienst-Typ ist ein spezielles Attribut des RADIUS-Protokolls, welches der NAS (Network Access Server)

mit dem Authentication Request übermittelt. Der Request wird nur dann positiv beantwortet, wenn der angefragte

Dienst-Typ mit dem Dienst-Typ des Benutzerkontos übereinstimmt. Mögliche Werte sind u. a.:

- Beliebig: Der Dienst-Typ kann ein beliebiger Sein.

- Framed: Für Prüfung von WLAN-MAC-Adressen über RADIUS bzw. bei IEEE 802.1X.

- Anmeldung: Für Public-Spot-Anmeldungen.

- Nur Authentifizierung: Für Einwahl-Gegenstellen über PPP, die mit RADIUS authentifiziert werden.

- und diverse weitere, die vom RADIUS-Protokoll definiert werden.

Wichtig: Beachten Sie, dass in Abhängigkeit vom Gerät die Anzahl der Einträge mit dem Dienst-Typ Beliebig oder Anmeldung begrenzt sein kann. Ist Ihr Gerät z. B. dazu in der Lage, insgesamt 64 Public-Spot-Benutzer zu verwalten, dann verweigert LANconfig nach dem 64. Benutzerkonto mit dem Dienst-Typ Beliebig / Anmeldung die Anlage weiterer Benutzerkonten mit diesen Dienst-Typen. - Protokolleinschränkung für Authentifizierung

- Mit dieser Option können Sie die für den Benutzer erlaubten Authentifizierungsverfahren einschränken.

Mögliche Werte sind:

- PAP

- Der NAS übermittelt den Benutzernamen und das Passwort. Der RADIUS-Server durchsucht seine Datensätze nach einem passenden Eintrag für den Benutzernamen, vergleicht dann das Passwort und antwortet mit einem RADIUS-Accept oder RADIUS-Reject.

- CHAP

- Der NAS übermittelt den Benutzernamen, die CHAP-Aufforderung (Challenge) und die Passwort-Eigenschaften (nicht das Passwort selbst!). Der RADIUS-Server durchsucht seine Datensätze nach einem passenden Eintrag für den Benutzernamen und errechnet aus dem zugehörigen Passwort und der vom NAS übermittelten CHAP-Challenge die CHAP-Antwort. Wenn die berechnete Antwort mit der vom Client über den NAS gesendeten Antwort übereinstimmt sendet der RADIUS-Server einen RADIUS-Accept, ansonsten einen RADIUS-Reject.

- MSCHAP

- Der NAS übermittelt den Benutzernamen, die MS-CHAP-Challenge und die MS-CHAP-Passwort-Eigenschaften. Der weitere Vorgang ist der gleiche wie bei CHAP, die Antworten sind dabei allerdings nach dem MS-CHAP-Algorithmus berechnet (RFC 2433).

- MSCHAPv2

- Der NAS übermittelt den Benutzernamen, die MS-CHAP-Challenge und die MS-CHAP2-Antwort. Der weitere Vorgang ist der gleiche wie bei CHAP und MS-CHAP, die Antworten sind dabei allerdings nach dem MS-CHAPv2-Algorithmus berechnet (RFC 2759). Außerdem überträgt der RADIUS-Server eine MS-CHAP2-Bestätigung, wenn die Authentifizierung erfolgreich durchgeführt wurde. Diese Bestätigung enthält die Antwort des Servers auf die Aufforderung des Clients und ermöglicht so eine gegenseitige Authentifizierung.

- EAP

- Der NAS übermittelt den Benutzernamen und eine EAP-Nachricht. Im Gegensatz zu allen vorherigen Methoden ist EAP nicht zustandslos, d. h. der RADIUS-Server kann mit einer eigenen Aufforderung (Challenge) statt nur mit einem Access-Accept oder Access-Reject antworten und so weitere Anforderungen vor dem Abschluss der Authentifizierung stellen. EAP ist selbst ein modulares Authentifizierungsprotokoll, das unterschiedliche Authentifizierungsverfahren erlaubt.

- Shell-Privileg-Stufe

- Vendor spezifisches RADIUS-Attribut, um in einem RADIUS-Accept die Privilegstufe des Nutzers zu kommunizieren (Default: 0).

- TX-Bandbr.-Begrenzung

- Begrenzung der Bandbreite beim Senden von Daten.

- RX-Bandbr.-Begrenzung

-

Begrenzung der Bandbreite beim Empfangen von Daten

Wichtig: Die Bandbreitenbegrenzung für Senden und Empfangen gilt unabhängig vom verwendeten Interface (LAN und WLAN).

- Passphrase

-

Die die jeweilig zugeordnete WPA-Passphrase des registrierten Benutzers. Somit kann auch ein LAN-gebundenes

Gerät als zentraler RADIUS-Server dienen und die Vorteile von LEPS-MAC (LANCOM Enhanced Passphrase Security MAC) nutzen.

Bei der Konfiguration von LEPS-MAC wird jeder MAC-Adresse eines im WLAN zugelassenen Clients eine eigene

Passphrase zugeordnet. Dies kann entweder als Eintrag in der Liste unter (siehe LANCOM Enhanced Passphrase Security MAC (LEPS-MAC)) oder im RADIUS-Server geschehen. Pro MAC-Adresse wird

ein Eintrag erzeugt – im Sinne des RADIUS-Servers ist die jeweilige MAC-Adresse also ein Benutzer.

Zusätzlich muss unter der MAC-Filter aktiviert sein, d. h., die Daten von den hier eingetragenen WLAN-Clients

werden übertragen.

Wichtig: Als Passphrase können Zeichenketten mit 8 bis 64 Zeichen verwendet werden. Wir empfehlen als Passphrasen zufällige Zeichenketten von mindestens 32 Zeichen Länge.Anmerkung: Bei Speicherung der client-spezifischen Passphrasen in der Benutzertabelle eines RADIUS-Servers kann auch ein LAN-gebundenes Gerät als zentraler RADIUS-Server dienen und die Vorteile von LEPS-MAC nutzen.

- Framed IP Address

- Definiert das Attribut Framed IP Address (nach RFC 2865, Attribut-Typ 8) für diesen RADIUS-Benutzer.

- Framed IPv6 Address

- Definiert das Attribut Framed IPv6 Address (nach RFC 6911, Attribut-Typ 168) für diesen RADIUS-Benutzer.

- Framed IPv6 Prefix

- Definiert das Attribut Framed IPv6 Prefix (nach RFC 3162, Attribut-Typ 97) für diesen RADIUS-Benutzer.

- Delegated IPv6 Prefix

- Definiert das Attribut Delegated IPv6 Prefix (nach RFC 4818, Attribut-Typ 123) für diesen RADIUS-Benutzer.

- Attributwerte

-

Hier können sie RADIUS-Attribute mit benutzerdefinierten Werten versehen. Die einzelnen Namen-Werte-Paare

müssen der Form <Name>=<Wert> entsprechen und sind durch Semikola voneinander getrennt.

<Name> identifiziert dabei das RADIUS-Attribut durch seinen Namen oder seine Nummer. Die zugehörigen

Attributnamen finden Sie in den entsprechenden RADIUS RFCs. Attributsnamen können abgekürzt werden, solange

die Bezeichner eindeutig sind.

Da die Anzahl der Zeichen begrenzt ist, lässt sich der Name abkürzen. Das Kürzel muss dabei eindeutig sein. Beispiele:

- NAS-Port=1234 ist nicht erlaubt, da das Attribut nicht eindeutig ist (NAS-Port, NAS-Port-Id oder NAS-Port-Type).

- NAS-Id=ABCD ist erlaubt, da das Attribut eindeutig ist (NAS-Identifier).

- %n – wird ersetzt durch den konfigurierten Gerätenamen.

- %e – wird ersetzt mit der Seriennummer des Gerätes, wie man sie aus dem sysinfo des Gerätes kennt.

- %% – wird ersetzt durch ein einzelnes %-Zeichen.

- %{name} – wird ersetzt durch den ursprünglichen Wert des entsprechenden RADIUS-Attributes. Etwaige Neu / Um-Definitionen innerhalb dieser Attributsliste werden nicht beachtet! Der Bezeichner kann gekürzt werden, solange er eindeutig bleibt.

- Tunnel-Passwort

- Legen Sie mit diesem Eintrag das Verbindungs-Kennwort für den jeweiligen Benutzer fest.

- Routing-Tag

- Geben Sie hier das Routing-Tag für diese Verbindung an.

- Rufende Station

- Diese Maske schränkt die Gültigkeit des Eintrags auf bestimmte IDs ein, die die rufende Station (WLAN-Client) übermittelt. Bei der Authentifizierung über 802.1X wird die MAC-Adresse der rufenden Station im ASCII-Format (nur Großbuchstaben) übertragen, dabei werden Zeichenpaare durch einen Bindestrich getrennt (z. B. "00-10-A4-23-19-C0").

- Gerufene Station

- Diese Maske schränkt die Gültigkeit des Eintrags auf bestimmte IDs ein, die die gerufende Station (BSSID und SSID des Access-Points) übermittelt. Bei der Authentifizierung über 802.1X werden die MAC-Adresse (BSSID) der gerufenen Station im ASCII-Format (nur Großbuchstaben) übertragen, dabei werden Zeichenpaare durch einen Bindestrich getrennt. Die SSID wird nach einem Doppelpunkt als Trennzeichen angehängt (z. B. "00-10-A4-23-19-C0:AP1").

- Ablauf-Art

- Diese Option legt die Art der Gültigkeitsdauer des Benutzer-Accounts fest. Mögliche Werte sind:

- Relativ & absolut

- Relativ

- Absolut

- Niemals

- Relativer Ablauf

- Gültigkeit in Sekunden ab der ersten erfolgreichen Anmeldung.

- Absoluter Ablauf

- Gültigkeit in Stunden, Minuten und Sekunden ab einem bestimmten Datum.

- Mehrfache Anmeldung

- Aktiviert die Möglichkeit für den Client, sich mehrfach anmelden zu können.

- Maximale Anzahl

- Maximale Anzahl der gleichzeitigen Anmeldungen des Clients.

- Zeit-Budget

- Legt das Zeit-Budget in Sekunden fest, das dem Client zur Verfügung steht, wenn keine mehrfache Anmeldung aktiviert ist.

- Volumen-Budget

- Legt das Datenvolumen fest, das dem Client zur Verfügung steht.