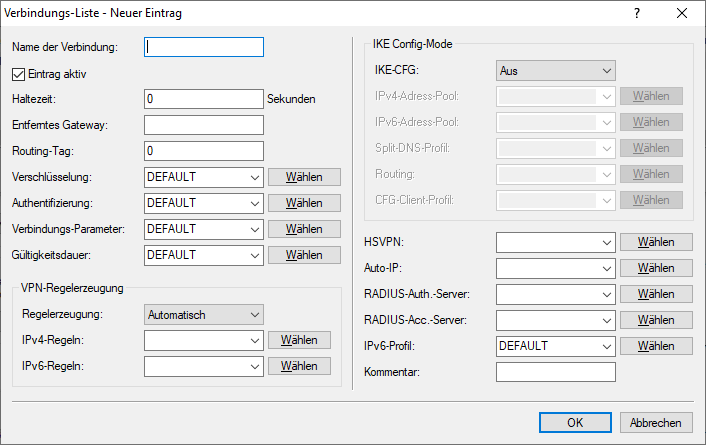

In dieser Tabelle konfigurieren Sie die IKEv2-Verbindungen zu VPN-Partnern.

- Name der Verbindung

- Enthält den Namen der Verbindung zur Gegenstelle.

- Eintrag aktiv

- Aktiviert oder deaktiviert die Verbindung zu dieser VPN-Gegenstelle.

- Haltezeit

- Gibt die Haltezeit in Sekunden an, die das Gerät eine Verbindung ohne Datenfluss aufrecht erhält.

- Entferntes Gateway

- Enthält die Adresse (IPv4- oder IPv6-Adresse, FQDN) des VPN-Partners. Wird der Wert leer gelassen, so findet keine zusätzliche Prüfung der IP-Adresse der Gegenseite statt. Dies ist erforderlich, wenn die Gegenseite beispielsweise eine dynamische IP-Adresse besitzt. Über ein Suffix können Sie bei Angabe eines FQDN die DNS-Auflösung steuern. Siehe hierzu Konfigurationsmöglichkeit für IPv4/IPv6-Auflösung bei DNS-Auflösungen.

- Routing-Tag

- Enthält das Routing-Tag für diese VPN-Verbindung.

- Verschlüsselung

- Bestimmt die Verschlüsselung der VPN-Verbindung. Der entsprechende Eintrag steht in der Tabelle Verschlüsselung.

- Authentifizierung

- Bestimmt die Authentifizierung der VPN-Verbindung. Der entsprechende Eintrag steht in der Tabelle Authentifizierung.

- Verbindungs-Parameter

- Bestimmt die allgemeinen Parameter der VPN-Verbindung. Der entsprechende Eintrag steht in der Tabelle Verbindungs-Parameter.

- Gültigkeitsdauer

- Bestimmt die Lebensdauer der Schlüssel einer VPN-Verbindung. Der entsprechende Eintrag steht in der Tabelle .

- VPN-Regelerzeugung

- Regelerzeugung

- Bestimmt, wie VPN-Regeln erstellt werden.

Mögliche Werte:

- Automatisch

- Als Quellnetz wird das lokale Intranet eingesetzt (privater IP-Adressbereich, zu dem das lokale VPN-Gateway selbst gehört). Als Zielnetze dienen für die automatisch erstellten VPN-Regeln die Netzbereiche aus der IP-Routing-Tabelle, für die als Router ein entferntes VPN-Gateway eingetragen ist. Werden zwei einfache lokale Netzwerke gekoppelt, ist es der VPN-Automatik möglich, aus dem IP-Adressbereich des eigenen LANs und dem Eintrag des entfernten LAN in der IP-Routing-Tabelle die erforderliche Netzbeziehung ableiten.

- Manuell

- Die Regelerstellung für die Netzbeziehungen erfolgt wie die manuelle Regel-Definition für IPv4 oder IPv6.

- IPv4-Regeln

- Gibt an, welche IPv4-Regeln für diese VPN-Verbindung gelten sollen. Die IPv4-Regeln stehen in der Tabelle .

- IPv6-Regeln

- Gibt an, welche IPv6-Regeln für diese VPN-Verbindung gelten sollen. Die IPv6-Regeln stehen in der Tabelle .

- IKE-Config-Mode

- IKE-CFG

- Bestimmt den IKEv2-Config-Modus dieser Verbindung für RAS-Einwahlen.

Mögliche Werte sind:

- Aus: IKEv2-Config-Modus deaktiviert

- Server: Der Router verteilt Konfigurationsparameter (z. B. Adressen oder DNS-Server) an VPN-Clients Die zu vergebenden Parameter werden im IPv4- bzw. IPv6-Adresspool konfiguriert.

- Client: Der Router fragt beim Server Konfigurationsparameter (z. B. Adressen oder DNS-Server) an.

- IPv4-Adress-Pool

- IPv4-Adressen und DNS-Server für Einwahlzugänge im IKE-CFG-Modus Server.

- IPv6-Adress-Pool

- IPv6-Adressen und DNS-Server für Einwahlzugänge im IKE-CFG-Modus Server.

- Split-DNS-Profil

- Name des Split-DNS-Profils. Das Split-DNS-Profil ist nur aktiv, falls IKE-CFG den Wert Server hat.

- Routing

- Gibt die Routen an, die der Gegenseite dynamisch per IKE-CFG Mode übermittelt werden sollen. Diese Funktion ist nur im IKEv2-CFG Mode für Client und Server möglich. Die Routen für IPv4- und IPv6-Verbindungen stehen in den Tabellen .

- CFG-Client-Profil

- Wählen Sie ein CFG-Client-Profil aus, welches Sie unter CFG-Client-Profil angelegt haben. Dieses Profil bestimmt, ob das Gerät in der Rolle CFG-Mode Client eine Adresse beim CFG-Mode-Server anfragen soll.

- HSVPN

-

High Scalability VPN (HSVPN)

In SD-WAN-Szenarien, bei denen Filialen Verbindungen zu einer oder mehreren Zentralen aufbauen, sind in der Regel mehrere

logische Netze vorhanden, die sicher über VLAN und ARF voneinander getrennt werden müssen, z. B. Zahlungsverkehr,

Warenwirtschaft oder Hotspot. Diese lokalen Netze wurden bisher entweder als "gestapelte" Tunnel, d. h. PPTP oder

L2TP innerhalb eines VPN-Tunnels oder als einzelne IPSec-VPN-Tunnel mit der Zentrale verbunden. Diese Architekturen skalieren

aber bei einer großen Anzahl von Filialen und vielen ARF-Netzen nicht besonders gut. Beispielsweise ergibt sich bei 1.000

Filialen und 8 ARF-Netzen eine Anzahl von 8.000 Tunneln bei einer Architektur mit einem Tunnel pro ARF-Netz. Gestapelte

Tunnel haben aufgrund des Protokoll-Overheads Performance- und MTU-Einschränkungen.

Abbildung 1. LANCOM HSVPN-Szenario für SD-WANDie neue Architektur LANCOM HSVPN ("LANCOM High Scalability VPN") löst diese Herausforderungen. Bei HSVPN werden Pakete aus ARF-Netzen innerhalb eines IPSec-Tunnels mit einem ARF-Tag markiert und ohne Overhead im VPN-Tunnel transportiert. Diese Tagging-Methode auf Layer 2 entspricht dem VLAN-Ansatz für Layer 3 und bietet somit das gleiche Sicherheitsniveau wie VLAN. Dadurch, das insgesamt weniger Tunnel benötigt werden, verbessern sich die Tunnelaufbauzeiten insbesondere im Fail-over-Fall. Auch bzgl. MTU gibt es keine großen Einschränkungen. Die folgenden groben Konfigurationsschritte sind dafür notwendig:

- Anlegen der einzelnen ARF-Netze

- Anlegen eines IKEv2-Tunnels

- Im HSVPN-Konfigurationsprofil des IKEv2-Tunnels (HSVPN-Profile) werden die erlaubten ARF-Netze als Tag-Liste konfiguriert

- Für die gewünschten ARF-Netze müssen entsprechende Routen auf den HSVPN-Tunnel angelegt werden

- Betrieb als klassisches Site-to-Site VPN

- Betrieb im CFG-Mode mit IKEv2-Routing, wobei neben den Routen auch die zugehörigen Routing-Tags übertragen werden

- Multicast Routing über HSVPN wird derzeit nicht unterstützt. Hierzu ist ein separater VPN-Tunnel für Multicast erforderlich.

- OSPF über HSVPN wird nicht unterstützt

- Auto-IP

- Mittels des Auto-IP-Parameters kann eine VPN-Zentrale einer VPN-Filiale die IP-Adresse für das Messziel der Dynamic Path Selection übermitteln. Dazu wird auf der Zentrale der Parameter Auto-IP konfiguriert. Auf der Filiale muss dann als (IPv4-)Messziel 0.0.0.0 bzw. als IPv6-Messziel :: eingetragen werden, damit die Filiale das Messziel automatisch von der Zentrale übernimmt. Verweist auf das entsprechende Auto-IP-Profil, welches Sie unter IKEv2-Auto-IP-Profil einrichten.

- RADIUS-Auth.-Server

- Bestimmt den RADIUS-Server für die Autorisierung des VPN-Peers. Den RADIUS-Server für IKEv2 konfigurieren Sie unter unter Erweiterte Einstellungen.

- RADIUS-Acc.-Server

- Bestimmt den RADIUS-Server für das Accounting des VPN-Peers. Den RADIUS-Server für IKEv2 konfigurieren Sie unter unter Erweiterte Einstellungen.

- IPv6-Profil

- Dieser Eintrag gibt den Namen des IPv6-WAN-Profils an. Ein leerer Eintrag schaltet IPv6 für dieses Interface ab. Die IPv6-Gegenstellen konfigurieren Sie unter .

- Kommentar

- Vergeben Sie diesem Eintrag einen aussagekräftigen Kommentar.