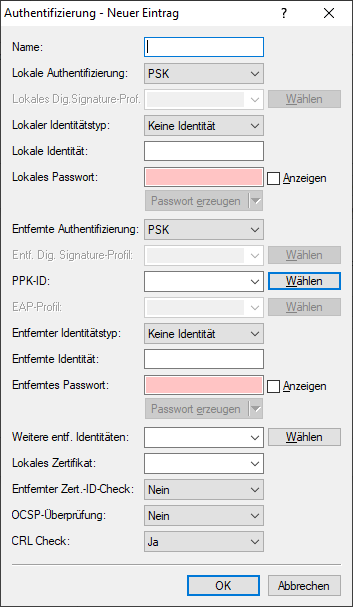

In dieser Tabelle konfigurieren Sie die Parameter für die IKEv2-Authentifizierung der lokalen und mindestens einer entfernten Identität.

- Name

- Enthält den eindeutigen Namen dieses Eintrages. Diesen Namen ordnen Sie den Verbindungen in der Verbindungs-Liste im Feld "Authentifizierung" zu.

- Lokale Authentifizierung

- Legt die Authentifizierungsmethode für die lokale Identität fest. Mögliche Werte sind:

- PSK: Pre-Shared Key

- RSA-Signature: Verwendung von digitalen Zertifikaten mit privatem RSA-Schlüssel und RSA-Signaturschema

- Digitale-Signatur: Verwendung von konfigurierbaren Authentifizierungsmethoden mit digitalen Zertifikaten nach RFC 7427. Dieses Verfahren ist ein erweiterbares und flexibles Authentifizierungsverfahren, bei dem z. B. Padding- und Hash-Verfahren frei konfiguriert werden können.

- ECDSA-256, ECDSA-384, ECDSA-521: Verwendung von Elliptic Curve Digital Signature Algorithm (ECDSA) nach

RFC 4754 zur Authentifizierung.

ECDSA-Signaturen sind grundsätzlich kleiner als RSA-Signaturen bei vergleichbarer kryptografischer Stärke.

ECDSA-Schlüssel und Zertifikate sind in Bezug auf Dateigröße ebenso deutlich kleiner als RSA-basierte Schlüssel und

Zertifikate. Des Weiteren sind ECDSA-Operationen auf vielen Geräten grundsätzlich schneller in der Berechnung. Die

folgenden Verfahren werden bei IKEv2 unterstützt.

- ECDSA with SHA-256 on the P-256 curve

- ECDSA with SHA-384 on the P-384 curve

- ECDSA with SHA-512 on the P-521 curve

Anmerkung:Bei Verwendung von OpenSSL müssen die folgenden vordefinierten Kurven als Parameter für ECDSA bei IKEv2 verwendet werden:

- prime256v1 bei ECDSA-256

- secp384r1bei ECDSA-384

- secp521r1 bei ECDSA-512

Anmerkung: Folgende Einschränkungen gelten bei der Verwendung von ECDSA:- ECDSA-basierte Zertifikate können derzeit nicht von der LCOS-eigenen CA erzeugt werden. Ebenso ist der automatische Zertifikatsbezug per SCEP nicht möglich. ECDSA-Zertifikate müssen mit einer externen Anwendung, wie z. B. OpenSSL oder mit Hilfe von XCA erzeugt werden und anschließend ins Gerät geladen werden.

- Lokales Digitales Signatur-Profil

- Profilname des verwendeten lokalen Digital-Signatur-Profils.

- Lokaler Identitätstyp

- Definiert den ID-Typ der lokalen Identität an. Entsprechend interpretiert das Gerät die Eingabe unter "Lokale

Identität". Mögliche Angaben sind:

- Keine Identität: Es wird keine Identität übertragen.

- IPv4-Adresse: Das Gerät verwendet eine IPv4-Adresse als lokale ID.

- IPv6-Adresse: Das Gerät verwendet eine IPv6-Adresse als lokale ID.

- Domänen-Name (FQDN): Das Gerät verwendet einen Domänen-Namen als lokale ID.

- E‑Mail-Adresse (FQUN): Das Gerät verwendet eine E‑Mail-Adresse als lokale ID.

- ASN.1-Distinguished-Name: Das Gerät verwendet einen Distinguished Name als lokale ID (z. B. "CN=client01.example.com,O=test,C=DE"

- Key-ID (Gruppenname): Das Gerät verwendet den Gruppennamen als lokale ID. Den Gruppennamen können sie beliebig definieren.

- Lokale Identität

- Enthält die lokale Identität. Die Bedeutung dieser Eingabe ist abhängig von der Einstellung unter "Lokaler Identitätstyp".

- Lokales Passwort

- Enthält das Passwort der lokalen Identität. Mit diesem Passwort authentifiziert sich das Gerät bei der Gegenseite. Das lokale und entfernte Passwort kann identisch oder unterschiedlich sein.

- Entfernte Authentifizierung

- Legt die Authentifizierungsmethode für die entfernte Identität fest. Mögliche Werte sind:

- PSK: Pre-Shared Key

- RSA-Signature: Verwendung von digitalen Zertifikaten mit privatem RSA-Schlüssel und RSA-Signaturschema

- Digitale-Signatur: Verwendung von konfigurierbaren Authentifizierungsmethoden mit digitalen Zertifikaten nach RFC 7427. Dieses Verfahren ist ein erweiterbares und flexibles Authentifizierungsverfahren, bei dem z. B. Padding- und Hash-Verfahren frei konfiguriert werden können.

- ECDSA-256, ECDSA-384, ECDSA-521: Verwendung von Elliptic Curve Digital Signature Algorithm (ECDSA) nach

RFC 4754 zur Authentifizierung.

ECDSA-Signaturen sind grundsätzlich kleiner als RSA-Signaturen bei vergleichbarer kryptografischer Stärke.

ECDSA-Schlüssel und Zertifikate sind in Bezug auf Dateigröße ebenso deutlich kleiner als RSA-basierte Schlüssel und

Zertifikate. Des Weiteren sind ECDSA-Operationen auf vielen Geräten grundsätzlich schneller in der Berechnung. Die

folgenden Verfahren werden bei IKEv2 unterstützt.

- ECDSA with SHA-256 on the P-256 curve

- ECDSA with SHA-384 on the P-384 curve

- ECDSA with SHA-512 on the P-521 curve

Anmerkung:Bei Verwendung von OpenSSL müssen die folgenden vordefinierten Kurven als Parameter für ECDSA bei IKEv2 verwendet werden:

- prime256v1 bei ECDSA-256

- secp384r1bei ECDSA-384

- secp521r1 bei ECDSA-512

Anmerkung: Folgende Einschränkungen gelten bei der Verwendung von ECDSA:- ECDSA-basierte Zertifikate können derzeit nicht von der LCOS-eigenen CA erzeugt werden. Ebenso ist der automatische Zertifikatsbezug per SCEP nicht möglich. ECDSA-Zertifikate müssen mit einer externen Anwendung, wie z. B. OpenSSL oder mit Hilfe von XCA erzeugt werden und anschließend ins Gerät geladen werden.

- EAP: Extensible Authentication Protocol EAP ist kein festes Authentifizierungsverfahren, sondern es bietet einen Rahmen für beliebige Authentifizierungsverfahren, wie beispielsweise TLS (Authentifizierung per Zertifikat) oder MSCHAP (Authentifizierung per Benutzername / Passwort). Die EAP-Authentifizierung übernimmt dabei ein externer RADIUS-Server wie z. B. der LANCOM RADIUS Server, FreeRADIUS oder Microsoft Network Policy Server (NPS). Das VPN-Gateway übernimmt dabei nur die Vermittlerrolle zwischen Client und RADIUS-Server. Das VPN-Gateway muss sich gegenüber dem Client mit einem gültigen Zertifikat per RSA-Signature-Verfahren authentifizieren. Der RADIUS-Server muss ebenso ein gültiges Zertifikat vorweisen. Die notwendigen Zertifikate können beispielsweise mit der LANCOM SCEP CA im Router erstellt werden. Nach der Erstellung müssen die jeweiligen Zertifikatsconatiner in das VPN-Gateway sowie in den RADIUS-Server importiert werden. Die Nutzung des Features IKEv2 EAP-Authentifizierung benötigt auf LANCOM Routern die VPN-25 Option oder einen Router mit 25 oder mehr VPN-Tunneln. Ob der Router IKEv2 EAP unterstützt, kann im LCOS Status-Menü unter überprüft werden. Siehe auch EAP und IEEE 802.1X.

- Entferntes Digitales Signatur-Profil

- Profilname des entfernten Digital-Signatur-Profils.

- PPK-ID

- Geben Sie hier den Namen der PPK-ID (Post-quantum Preshared Keys nach RFC 8784) aus der Tabelle der PPKs (Post-quantum Preshared Keys) ein.

- EAP-Profil

- Geben Sie ein EAP-Profil an, wenn als Methode für die Entfernte Authentifizierung EAP ausgewählt wurde. Die EAP-Profile werden unter EAP-Profile definiert.

- Entfernter Identitätstyp

- Zeigt den ID-Typ an, den das Gerät von der entfernten Identität erwartet. Entsprechend interpretiert das Gerät die Eingabe

unter "Entfernte Identität". Mögliche Angaben sind:

- Keine Identität: Das Gerät akzeptiert jede ID des entfernten Gerätes. Eine Angabe im Feld "Entfernte Identität" ignoriert das Gerät.

- IPv4-Adresse: Das Gerät erwartet eine IPv4-Adresse als entfernte ID.

- IPv6-Adresse: Das Gerät erwartet eine IPv6-Adresse als entfernte ID.

- Domänen-Name (FQDN): Das Gerät erwartet einen Domänen-Namen als entfernte ID.

- E‑Mail-Adresse (FQUN): Das Gerät erwartet eine E‑Mail-Adresse als entfernte ID.

- ASN.1-Distinguished-Name: Das Gerät erwartet einen Distinguished Name als entfernte ID (z. B. "CN=client01.example.com,O=test,C=DE").

- Key-ID (Gruppenname): Das Gerät erwartet den Gruppennamen als entfernte ID.

- Entfernte Identität

- Enthält die entfernte Identität. Die Bedeutung dieser Eingabe ist abhängig von der Einstellung unter "Entfernter Identitätstyp".

- Entferntes Passwort

- Enthält das Passwort der entfernten Identität.

- Weitere entf. Identitäten

- Für redundante VPN-Szenarien ist die Angabe von alternativen entfernten Identitäten möglich. Konfigurieren Sie hier weitere entfernte Identitäten aus der Tabelle .

- Lokales Zertifikat

- Geben Sie das lokale VPN-Zertifikat an, das das Gerät bei ausgehenden Verbindungen verwendet. Die entsprechenden VPN-Zertifikate "VPN1" bis "VPN9" konfigurieren Sie unter in der Zertifikat-Tabelle.

- Entfernte Zertifikatsprüfung

- Diese Option bestimmt, ob das Gerät prüft, ob die angegebene entfernte Identität im empfangenen Zertifikat enthalten ist.

- OCSP-Überprüfung

- Mit dieser Einstellung aktivieren Sie die Echtzeitüberprüfung eines X.509-Zertifikats via OCSP, welche den Gültigkeitsstatus des Zertifikates der Gegenstelle abfragt. Um die OCSP-Prüfung für einzelne VPN-Verbindungen zu verwenden, müssen Sie zunächst den globalen OCSP-Client für VPN-Verbindungen aktivieren und anschließend Profillisten gültiger Zertifizierungsstellen anlegen, bei denen das Gerät die Echtzeitprüfung durchführt.

- CRL Check

-

Mit dieser Einstellung aktivieren Sie die Überprüfung eines X.509-Zertifikats via Zertifikatssperrlisten (Certificate

Revocation List, CRL), welche den Gültigkeitsstatus des Zertifikats der Gegenstelle abfragt.

Wichtig: Schalten Sie diese Überprüfung nur ab, wenn Sie die Überprüfung auf einem anderen Weg durchführen, z. B. über OCSP.