SNMPv3-Zugriffseinstellungen für Administratoren

- Administratoren haben SNMPv3-Zugang entsprechend ihrer Zugriffsrechte

- Sollen registrierte Administratoren auch den Zugriff über SNMPv3 erhalten, aktivieren Sie diese Option.

Passwortregeln

- Erzwinge Passwortregeln

- Mit diesem Eintrag haben Sie die Möglichkeit, das Erzwingen von Passwort-Regeln zu aktivieren oder zu deaktivieren. Es

gelten dann die folgenden Regeln für die SNMPv3-Authentifizierung und das Passwort für SNMPv3-Verschlüsselung:

- Die Länge des Passworts muss mindestens 16 Zeichen betragen.

- Das Passwort muss mindestens 3 der 4 Zeichenklassen Kleinbuchstaben, Großbuchstaben, Zahlen und Sonderzeichen enthalten.

Wichtig: Beachten Sie, dass beim Einschalten dieser Funktion die aktuellen Passwörter nicht unmittelbar überprüft werden. Nur bei zukünftigen Änderungen der Passwörter werden diese auf ihre Übereinstimmung mit der Richtlinie überprüft.

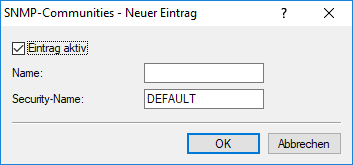

SNMP-Communities

Auch bei der Verwaltung von Netzwerken mit SNMP-Management-Systemen lassen sich die Rechte über verschiedene Zugriffsebenen für Administratoren präzise steuern. SNMP kodiert dazu bei den Versionen SNMPv1 und SNMPv2c die Zugangsdaten als Teil einer sogenannten "Community", welche die Bedeutung eines Passworts bzw. Zugangsschlüssels inne hat. Die Authentifizierung kann hierbei wahlweise

- über die Community public (uneingeschränkter SNMP-Lesezugriff),

- ein Master-Passwort (beschränkter SNMP-Lesezugriff), oder

- eine Kombination aus Benutzername und Passwort, getrennt durch einen Doppelpunkt (beschränkter SNMP-Lesezugriff),

erfolgen.

Eine Communitiy fasst somit bestimmte SNMP-Hosts zu Gruppen zusammen, um diese einerseits einfacher verwalten zu können. Andererseits bieten SNMP-Communities eine eingeschränkte Sicherheit beim Zugriff über SNMP, da ein SNMP-Agent nur SNMP-Anfragen von Teilnehmern akzeptiert, deren Community ihm bekannt ist.

Standardmäßig beantwortet Ihr Gerät alle SNMP-Anfragen, die es von LANmonitor oder einem anderen SNMP-Management-System mit der Community public erhält. Da dies jedoch (v. a. bei externer Erreichbarkeit) ein potentielles Sicherheitsrisiko darstellt, haben Sie die Möglichkeit, in LANconfig eigene Communities zu definieren.

- Eintrag aktiv

- Aktiviert oder deaktiviert diese SNMP-Community.

- Name

- Vergeben Sie hier einen aussagekräftigen Namen für diese SNMP-Community.

- Security-Name

- Geben Sie hier die Bezeichnung für die Zugriffsrichtlinie ein, die die Zugriffsrechte für alle Community-Mitglieder festlegt.

Um eine autorisierte Abfrage von Zugangsdaten beim SNMP-Lesezugriff über SNMPv1 oder SNMPv2c zu erzwingen, deaktivieren Sie die Community public in der Liste der SNMP-Communities. Dadurch lassen sich Informationen über den Zustand des Gerätes, aktuelle Verbindungen, Reports, etc. erst dann via SNMP auslesen, nachdem sich der betreffende Benutzer am Gerät authentifiziert hat. Die Autorisierung erfolgt wahlweise über die Zugangsdaten des Administrator-Accounts oder über den in der individuellen SNMP-Community definierten Zugang.

Das Deaktivieren der Community public hat keine Auswirkung auf den Zugriff über eine weitere angelegte Community. Eine individuelle SNMP Read-Only Community bleibt z. B. stets ein alternativer Zugangsweg, der nicht an ein Administrator-Konto gebunden ist.

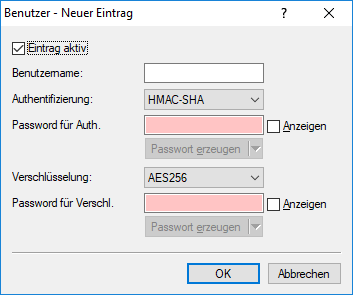

Benutzer

Neben den am Gerät registrierten Administratoren ist der Zugriff auch für einzelne Nutzer möglich. Hier konfigurieren Sie die Einstellungen für Authentifizierung und Verschlüsselung für diese Anwender bei Nutzung von SNMPv3.

- Eintrag aktiv

- Aktiviert oder deaktiviert diesen Benutzer.

- Benutzername

- Vergeben Sie hier einen aussagekräftigen Namen für diesen Benutzer.

- Authentifizierung

- Bestimmen Sie, mit welchem Verfahren sich der Benutzer am SNMP-Agent authentifizieren muss. Zur Verfügung stehen die

folgenden Verfahren:

- Keine

- Eine Authentifizierung des Benutzers ist nicht notwendig.

- HMAC-MD5

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-MD5-96 (Hash-Länge 128 Bits).

- HMAC-SHA (Default)

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-SHA (Hash-Länge 160 Bits).

- HMAC-SHA224

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-SHA-224 (Hash-Länge 224 Bits).

- HMAC-SHA256

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-SHA-256 (Hash-Länge 256 Bits).

- HMAC-SHA384

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-SHA-384 (Hash-Länge 384 Bits).

- HMAC-SHA512

- Die Authentifizierung erfolgt mit dem Hash-Algorithmus HMAC-SHA-512 (Hash-Länge 512 Bits).

- Passwort für Auth.

- Geben Sie hier das für die Authentifizierung notwendige Passwort des Benutzers ein und wiederholen Sie es im Feld darunter.

- Verschlüsselung

- Bestimmen Sie, nach welchem Verschlüsselungsverfahren die Kommunikation mit dem Benutzer verschlüsselt sein soll. Zur

Verfügung stehen die folgenden Verfahren:

- Keine

- Die Kommunikation erfolgt unverschlüsselt.

- DES

- Die Verschlüsselung erfolgt mit DES (Schlüssellänge 56 Bits).

- AES128

- Die Verschlüsselung erfolgt mit AES128 (Schlüssellänge 128 Bits)

- AES192

- Die Verschlüsselung erfolgt mit AES192 (Schlüssellänge 192 Bits)

- AES256 (Default)

- Die Verschlüsselung erfolgt mit AES256 (Schlüssellänge 256 Bits)

- Passwort für Verschl.

- Geben Sie hier das für die Verschlüsselung notwendige Passwort des Benutzers ein und wiederholen Sie es im Feld darunter.

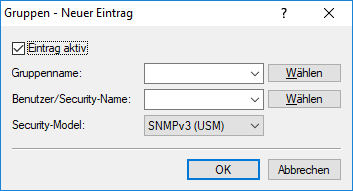

Gruppen

Durch die Konfiguration von SNMP-Gruppen lassen sich Authentifizierung und Zugriffsrechte für mehrere Benutzer komfortabel verwalten und zuordnen. Als Standardeintrag ist die Konfiguration für den SNMP-Zugriff über den LANmonitor bereits voreingestellt.

- Eintrag aktiv

- Aktiviert oder deaktiviert diese Gruppe.

- Gruppenname

- Vergeben Sie hier einen aussagekräftigen Namen für diese Gruppe. Diesen Namen verwenden Sie anschließend bei der Konfiguration der Zugriffsrechte.

- Benutzer / Security-Name

- Wählen Sie hier einen Security-Namen aus, den Sie einer SNMP-Community zugeordnet haben. Auch die Angabe des Namens eines bereits konfigurierten Benutzers ist möglich.

- Security-Model

- SNMPv3 hat das Prinzip des "Security Models" eingeführt, so dass in der SNMP-Konfiguration von LCOS hauptsächlich das Security-Model "SNMPv3" zum Einsatz kommt. Aus

Kompatibilitätsgründen kann es jedoch notwendig sein, auch die Versionen SNMPv2c oder sogar SNMPv1 zu berücksichtigen und

entsprechend als "Security-Model" auszuwählen. Entsprechend wählen Sie hier einen der folgenden Einträge aus:

- SNMPv1

- Die Übertragung der Daten erfolgt über SNMPv1. Die Authentifizierung des Benutzers erfolgt ausschließlich über den Community-String in der SNMP-Nachricht. Eine Verschlüsselung der Kommunikation findet nicht statt. Das entspricht der Sicherheitsstufe "Keine Authentifizierung und keine Verschlüsselung".

- SNMPv2

- Die Übertragung der Daten erfolgt über SNMPv2c. Die Authentifizierung des Benutzers erfolgt ausschließlich über den Community-String in der SNMP-Nachricht. Eine Verschlüsselung der Kommunikation findet nicht statt. Das entspricht der Sicherheitsstufe "Keine Authentifizierung und keine Verschlüsselung".

- SNMPv3 (USM)

- Die Übertragung der Daten erfolgt über SNMPv3. Für Anmeldung und Kommunikation des Benutzers sind Sicherheitsstufen möglich, die bei den Zugriffsrechten aktiviert werden.

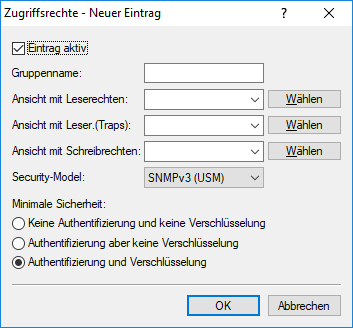

Zugriffsrechte

Diese Tabelle führt die verschiedenen Konfigurationen für Zugriffsrechte, Security-Modelle und Ansichten zusammen.

- Eintrag aktiv

- Aktiviert oder deaktiviert diesen Eintrag.

- Gruppenname

- Wählen Sie hier den Namen einer Gruppe aus, für die diese Zugriffsrechte gelten soll.

- Ansicht mit Leserechten

- Bestimmen Sie die Ansicht der MIB-Einträge, für die diese Gruppe die Leserechte erhalten soll.

- Ansicht mit Leserechten (Traps)

- Bestimmen Sie die Ansicht der MIB-Einträge, für die diese Gruppe die Leserechte für Traps erhalten soll.

- Ansicht mit Schreibrechten

- Bestimmen Sie die Ansicht der MIB-Einträge, für die diese Gruppe die Schreibrechte erhalten soll.

- Security-Model

- Aktivieren Sie hier das entsprechende Security-Model.

- Minimale Sicherheit

- Geben Sie die minimale Sicherheit an, die für Zugriff und Datenübertragung gelten soll.

- Keine Authentifizierung und keine Verschlüsselung

- Die Authentifizierung erfolgt nur über die Angabe und Auswertung des Benutzernamens. Eine Verschlüsselung der Datenübertragung findet nicht statt.

- Authentifizierung, aber keine Verschlüsselung

- Die Authentifizierung erfolgt über die für den Benutzer eingestellten Hash-Algorithmen. Eine Verschlüsselung der Datenübertragung findet nicht statt.

- Authentifizierung und Verschlüsselung

- Die Authentifizierung erfolgt über die für den Benutzer eingestellten Hash-Algorithmen. Die Verschlüsselung der Datenübertragung erfolgt über DES- oder AES-Algorithmen.

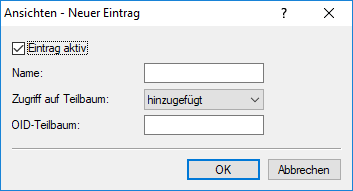

Ansichten

Hier fassen Sie verschiedene Werte oder ganze Zweige der MIB des Gerätes zusammen, die ein Benutzer gemäß seiner Zugriffsrechte einsehen oder verändern kann.

- Eintrag aktiv

- Aktiviert oder deaktiviert diese Ansicht.

- Name

- Vergeben Sie hier der Ansicht einen aussagekräftigen Namen.

- Zugriff auf Teilbaum

- Bestimmen Sie, ob die nachfolgend angegebenen OID-Teilbäume Bestandteil ("hinzugefügt") oder kein Bestandteil ("entfernt") der Ansicht sind.

- OID-Teilbaum

- Bestimmen Sie durch komma-separierte Angabe der jeweiligen OIDs, welche Werte und Aktionen der MIB diese Ansicht ein- bzw.

ausschließen soll.

Anmerkung: Die OIDs entnehmen Sie bitte der Geräte-MIB, die Sie im WEBconfig unter herunterladen können.