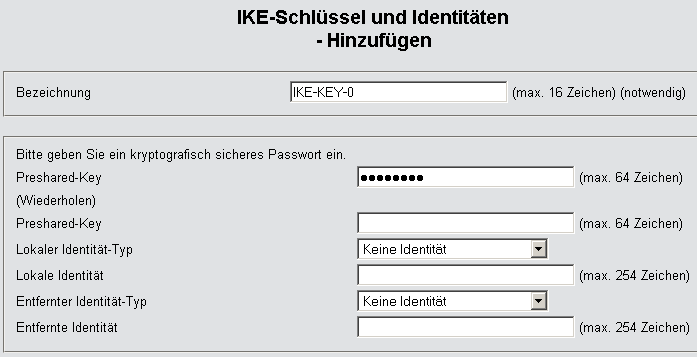

- Legen Sie unter Konfiguration / VPN / IKE-Auth./IKE-Schlüssel und Identitäten einen neuen IKE-Schlüssel für die Verbindung an:

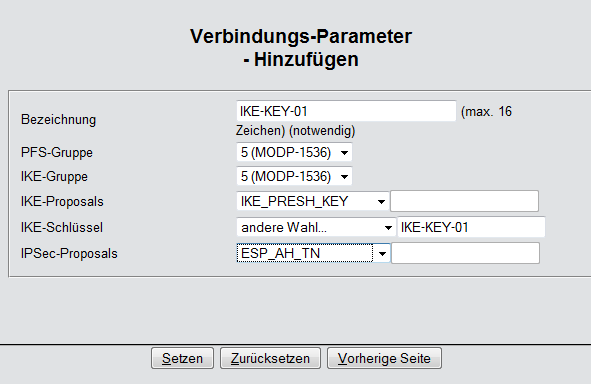

- Erstellen Sie unter Konfiguration / VPN / Allgemein / Verbindungsparameter einen neuen „VPN-Layer“ für die Verbindungsparameter. Wählen Sie dabei den zuvor erstellten IKE-Schlüssel aus.

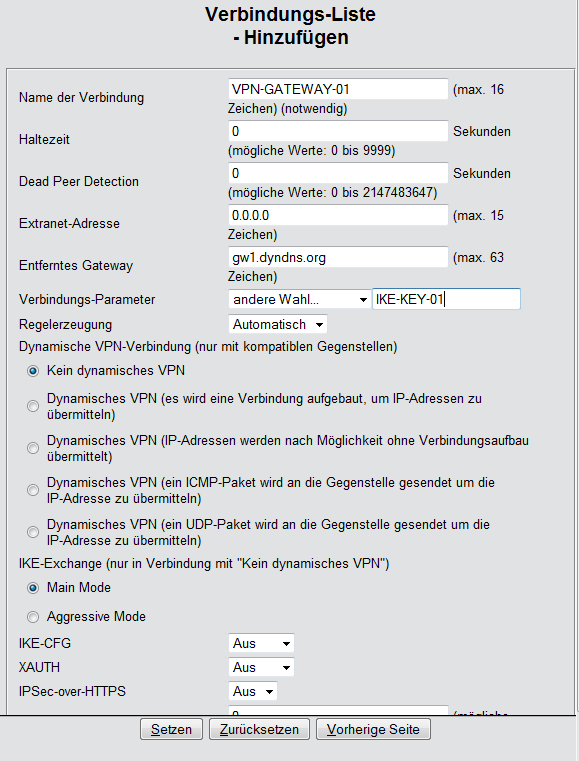

- Erstellen Sie unter Konfiguration / VPN / Verbindungsliste einen neuen Eintrag mit dem Namen des entfernten Gateways als „Name“. Als „Entferntes Gateway“ tragen Sie die öffentliche Adresse der Gegenstelle ein: entweder die feste IP-Adresse oder den DNS-auflösbaren Namen.

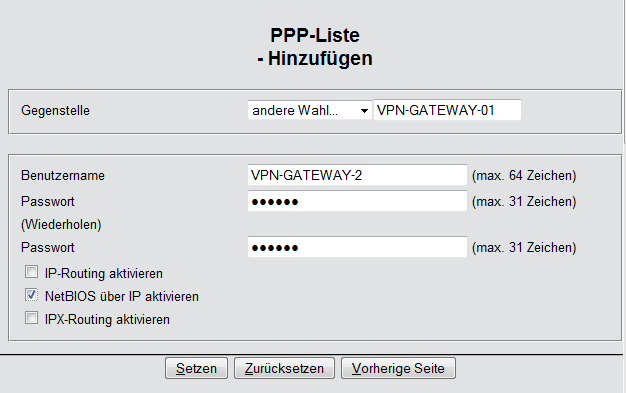

- Bei Nutzung von LANCOM Dynamic VPN: Erstellen Sie unter Konfiguration / Setup / WAN / PPP einen neuen Eintrag. Wählen Sie als Gegenstelle das entfernte VPN-Gateway aus, tragen Sie als Benutzernamen denjenigen VPN-Verbindungsnamen ein, mit dem das entfernte VPN-Gateway das lokale Gerät erreichen soll, und geben Sie geeignetes, auf beiden Seiten identisches Passwort ein.

Aktivieren Sie auf jeden Fall das „IP-Routing“ und je nach Bedarf „NetBIOS über IP“.

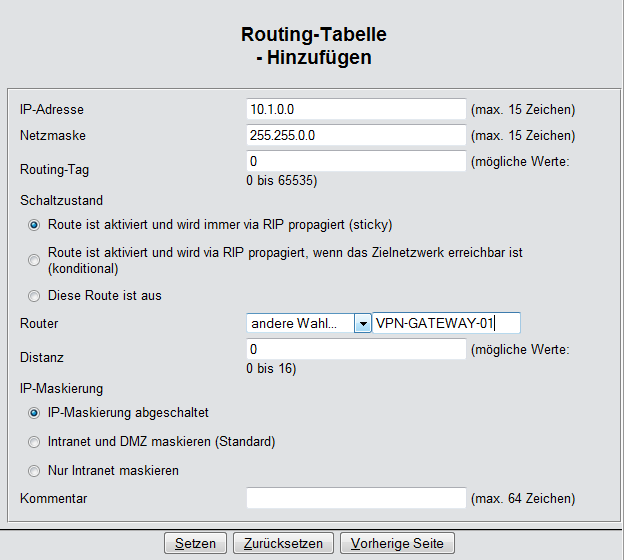

- Erstellen Sie unter Konfiguration / Setup / IP-Router / IP-Routing-Tabelle einen neuen Eintrag für jeden Netzbereich, der im entfernten und im lokalen LAN erreicht werden soll. Verwenden Sie dabei jeweils als Router das entfernte VPN-Gateway und schalten Sie das IP-Masquerading aus.Für das „VPN-Gateway-2“ sind die folgenden Einträge erforderlich, damit die entfernten Netzabschnitte erreicht werden:

Für die an das eigene LAN angebundenen Teilnetze wird als Router die IP-Adresse des jeweiligen LAN-Routers eingetragen:

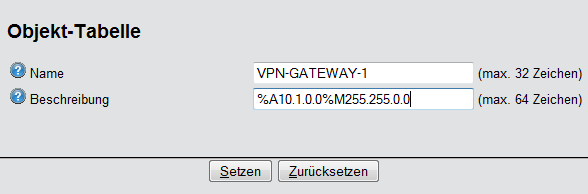

Für die an das eigene LAN angebundenen Teilnetze wird als Router die IP-Adresse des jeweiligen LAN-Routers eingetragen:IP-Adresse Netzmaske Router IP-Masquerading 10.1.0.0 255.255.0.0 VPN-Gateway-1 Nein 10.2.0.0 255.255.0.0 VPN-Gateway-1 Nein 10.3.0.0 255.255.0.0 VPN-Gateway-1 Nein Mit diesen Einträgen ist das VPN-Gateway 2 in der Lage, auch die aus dem entfernten Netz eintreffenden Pakete für die angebundenen Netzabschnitte richtig weiterzuleiten.IP-Adresse Netzmaske Router IP-Masquerading 10.5.0.0 255.255.0.0 10.4.0.5 Nein - Erstellen Sie unter Konfiguration / Firewall/QoS / Objekt-Tabelle jeweils einen Eintrag für die Netzbereiche, die bei der VPN-Verbindung mit „VPN-GATEWAY-1“ als Quelle oder Ziel verwendet werden sollen („VPN-GW1-LOCAL“ und „VPN-GW1-REMOTE“). Geben Sie dabei die Netzbereiche z. B. in der Form „%A10.1.0.0 %M255.255.0.0“ ein.

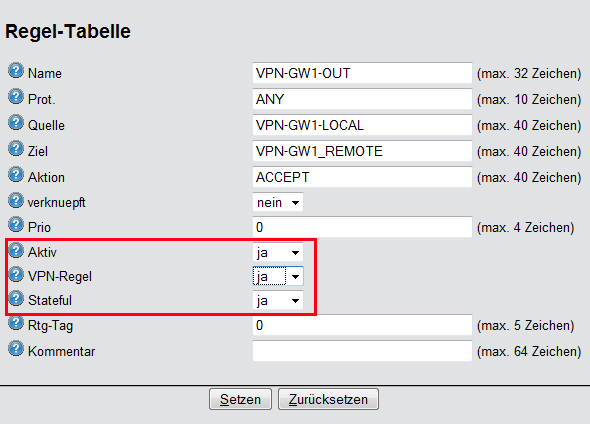

- Erstellen Sie unter Konfiguration / Firewall/QoS / Regel-Tabelle eine neue Firewall-Regel mit dem Namen „VPN-GW1-OUT“. Verwenden Sie dabei die Objekte „VPN-GW1-LOCAL“ und „VPN-GW1-REMOTE“, die Protokolle „ANY“ und die Aktion „ACCEPT“. Aktivieren Sie die Option „VPN-Regel“, damit die in dieser Regel beschriebenen IP-Netzwerke für die Bildung von VPN-Netzbeziehungen verwendet werden.

Anmerkung: In der Regel empfiehlt sich die Trennung von Regeln, mit denen die VPN-Netzbeziehungen gebildet werden, und den Firewall-Regeln, die Auswirkungen z. B. auf die bei der Kommunikation zugelassenen Dienste haben.

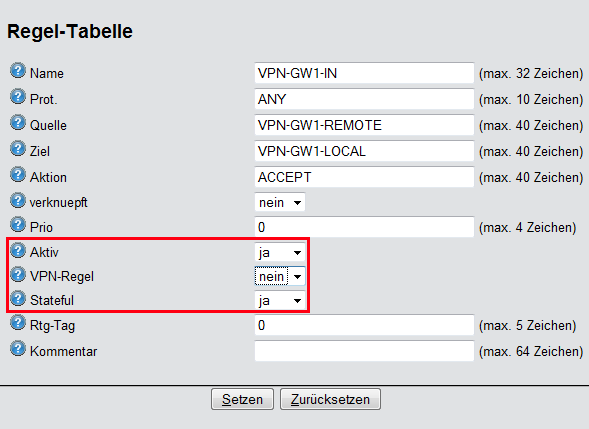

- Für die eingehende Datenübertragung erstellen Sie eine Firewall-Regel unter dem Namen „VPN-GW1-IN“ mit den gleichen Parametern wie die vorherige Regel. Nur bei den Stationen sind hier die Quell- und Zielnetze vertauscht: