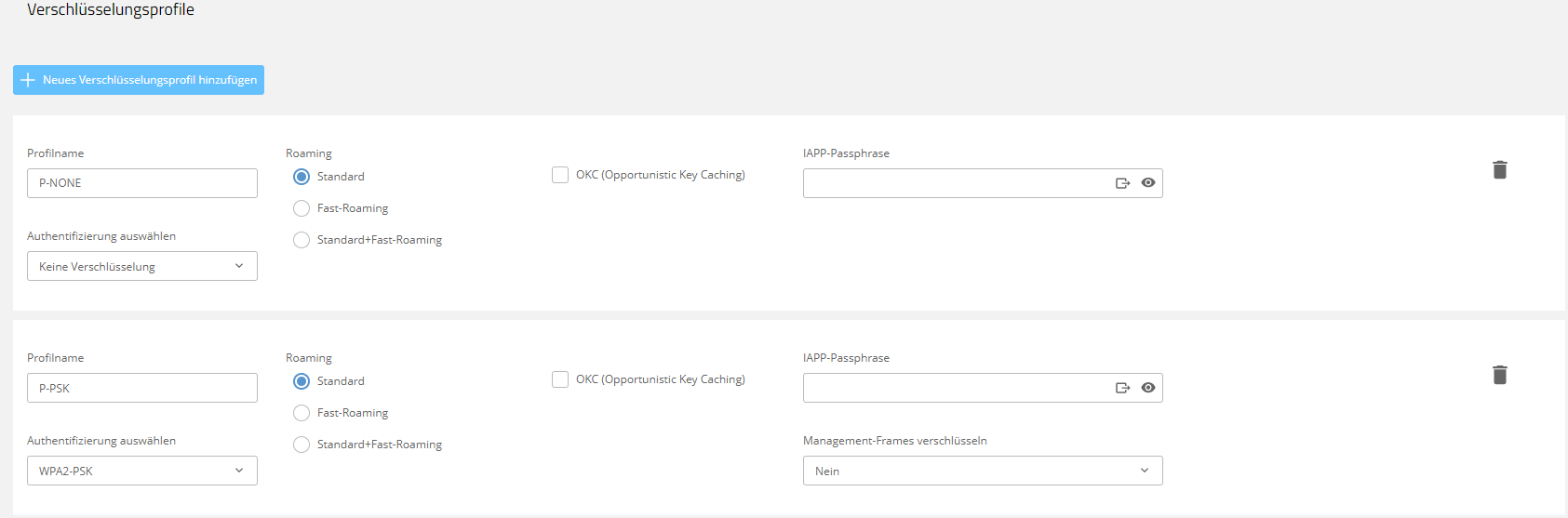

Für jede eingerichtete SSID können Sie hier ein Verschlüsselungsprofil einstellen. Standardmäßig sind folgende Verschlüsselungsprofile hinterlegt und können in der Konfiguration der WLAN-Netzwerke verwendet werden:

- P-NONE

- Keine Verschlüsselung, die SSID ist offen.

- P-PSK-WPA2

- Das Authentisierungsverfahren WPA2 mit Pre-Shared-Key (PSK), auch bekannt als WPA2-Personal, kommt zum Einsatz. Für das WLAN-Netzwerk muss ein Key konfiguriert sein.

- P-PSK-WPA2-3

- Das Authentisierungsverfahren WPA2 und / oder WPA3 mit Pre-Shared-Key (PSK), auch bekannt als WPA-Personal, kommt zum Einsatz. Für das WLAN-Netzwerk muss ein Key konfiguriert sein.

- P-PSK-WPA3

- Das Authentisierungsverfahren WPA3 mit Pre-Shared-Key (PSK), auch bekannt als WPA3-Personal, kommt zum Einsatz. Für das WLAN-Netzwerk muss ein Key konfiguriert sein.

- P-PSK-WiFi7

-

Für einen standardkonformen Wi‑Fi 7- und Multi Link Operation-Betrieb sind bestimmte Verschlüsselungseinstellungen

zwingend erforderlich:

- Der WPA-Sitzungsschlüsseltyp muss AES-GCMP-256 enthalten

- Der Group-Mgmt-Cipher muss BIP-GMAC-256 sein

- Die SAE/OWE-DH-Gruppen müssen DH-19, DH-20 und DH-21 umfassen

- Protected Management Frames (IEEE 802.11w) müssen aktiviert sein

- Beacon-Schutz (Beacon Protection) muss aktiviert sein

- Profilname

- Wählen Sie hier einen sprechenden Namen für das Verschlüsselungsprofil. Dieser interne Name wird verwendet, um das Verschlüsselungsprofil in weiteren Teilen der Konfiguration zu referenzieren.

- Authentifizierung auswählen

-

Ändern Sie hier die Verschlüsselungs- und Authentifizierungsmethode. Standardmäßig ist WPA2-PSK

(WPA2 mit Pre-shared Key bzw. WPA2-Personal) voreingestellt. Wählen Sie optional Keine

Verschlüsselung oder aus den folgenden Möglichkeiten:

- WPA3-PSK – WPA3 mit Pre-shared Key bzw. WPA3-Personal

- WPA(2+3)-PSK – WPA2 und / oder WPA3 mit Pre-Shared-Key

- WPA2-801.1X– WPA2 mit 802.1X bzw. WPA2-Enterprise

- WPA3-801.1X– WPA3 mit 802.1X bzw. WPA3-Enterprise

- WPA(2+3)-801.1X– WPA2 und / oder WPA3 mit 802.1X

Anmerkung:Im Falle von Verfahren mit Pre-shared Key (PSK) müssen Sie einen WPA-Schlüssel eingeben. Schalten Sie die Anzeige über das durchgestrichene Auge um, damit Sie den Schlüssel lesen können. Je nach Bedarf ist es hier auch möglich, einen sicheren WPA-Schlüssel automatisch generieren zu lassen (

)Anmerkung:

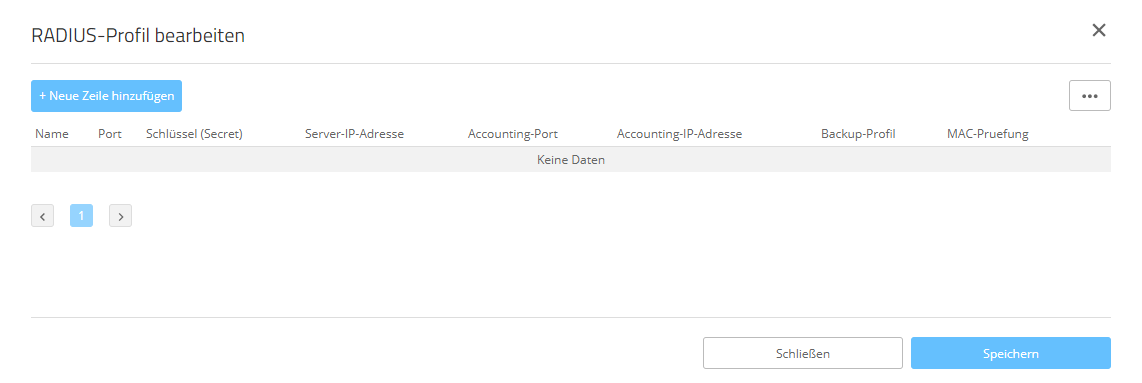

)Anmerkung:Im Falle von 802.1X müssen Sie ein RADIUS-Profil anlegen. Klicken Sie dazu auf RADIUS-Profil bearbeiten und fügen dort eine neue Zeile hinzu.

- Name

- Wählen Sie hier einen sprechenden Namen für das RADIUS-Server-Profil. Dieser interne Name wird verwendet, um das RADIUS-Server-Profil in weiteren Teilen der Konfiguration zu referenzieren.

- Port

-

Wählen Sie hier den Port (UDP), der verwendet wird, um den RADIUS-Server zu kontaktieren.

Anmerkung: Normalerweise ist dies der Port 1812 (RADIUS Authentication).

- Schlüssel (Secret)

- Konfigurieren Sie hier das Secret, mit welchem der Datenverkehr zwischen dem Gerät und dem RADIUS-Server verschlüsselt wird. Dieses Secret muss ebenfalls auf dem RADIUS-Server hinterlegt sein.

- Server-IP-Adresse

- Konfigurieren Sie hier den Hostnamen oder die IP-Adresse, unter der der RADIUS-Server erreichbar ist.

- Accounting-Port

-

Wählen Sie hier den Port (UDP), der verwendet wird, um den RADIUS-Accounting-Server zu

kontaktieren.

Anmerkung: Normalerweise ist dies der Port 1813 (RADIUS Accounting).

- Accounting-IP-Adresse

- Konfigurieren Sie hier den Hostnamen oder die IP-Adresse, unter der der RADIUS-Accounting-Server erreichbar ist.

- Backup-Profil

- Konfigurieren Sie hier ein Backup-Profil, welches verwendet wird, wenn der RADIUS-Server im hier konfigurierten Profil nicht erreichbar ist.

- MAC-Prüfung

- Statt einen Benutzernamen über den RADIUS-Server zu authentifizieren, kann dies auch mit einer MAC-Adresse geschehen.

Wichtig: Beachten Sie, dass normalerweise dem RADIUS-Server das hier als RADIUS-Client agierende Gerät ebenfalls in seiner Konfiguration bekannt gemacht werden muss.Sichern Sie die Änderungen durch Klick auf Speichern - Roaming

-

Einstellungen zum Wechsel eines Clients von einem Access Point zu einem anderen Access Point, der die gleiche SSID

ausstrahlt.

- Standard

- Aktiviert das Schlüsselmanagement gemäß dem Standard IEEE 802.11i ohne Fast Roaming und mit SHA‑1-basierten Schlüsseln. Die WLAN-Clients müssen in diesem Fall je nach Konfiguration Opportunistic Key Caching, PMK Caching oder Prä-Authentifizierung verwenden.

- Fast-Roaming

-

Aktiviert Fast Roaming gemäß dem Standard IEEE 802.11r. Siehe auch Fast Roaming.

Anmerkung: Fast Roaming zwischen LCOS- und LCOS LX-basierten Geräten ist möglich.

- Standard+Fast-Roaming

- Eine Kombination aus dem Standardverhalten und Fast Roaming.

Wichtig: Obwohl eine Mehrfachauswahl möglich ist, sollten Sie diese nur vornehmen, wenn sichergestellt ist, dass sich nur entsprechend geeignete Clients am Access Point anmelden wollen. Ungeeignete Clients verweigern ggf. eine Verbindung, wenn eine andere Option als Standard aktiviert ist.

- OKC (Opportunistic Key Caching)

- Diese Option aktiviert oder deaktiviert das Opportunistic Key Caching (OKC). Authentifizierung von WLAN-Clients über EAP und 802.1X ist mittlerweile Standard in Unternehmens-Netzwerken, und auch beim öffentlichen Internet-Zugang findet es im Rahmen der Hotspot 2.0-Spezifikation Anwendung. Der Nachteil der Authentifizierung über 802.1X ist, dass die Zeit von Anmeldung bis zur Verbindung durch den Austausch von bis zu zwölf Datenpaketen zwischen WLAN-Client und Access Point sich merklich verlängert. Für die meisten Anwendungen, bei denen es nur um den Austausch von Daten geht, mag das nicht ins Gewicht fallen. Zeitkritische Anwendungen wie z. B. Voice-over-IP sind jedoch davon abhängig, dass die Neuanmeldung in einer benachbarten WLAN-Funkzelle die Kommunikation nicht beeinträchtigt. Um dem entgegenzuwirken, haben sich bestimmte Authentifizierungsstrategien wie PMK-Caching und Pre-Authentifizierung etabliert, wobei auch durch Pre-Authentifizierung nicht alle Probleme behoben sind. Einerseits ist nicht sichergestellt, wie der WLAN-Client erkennt, ob der Access Point Pre-Authentifizierung beherrscht. Andererseits führt Pre-Authentifizierung zu einer erheblichen Belastung des RADIUS-Servers, der die Authentifizierungen von allen Clients und allen Access Points im WLAN-Netzwerk verarbeiten muss. Das opportunistische Schlüssel-Caching verlagert die Schlüsselverwaltung auf einen WLAN-Controller (WLC) oder zentralen Switch, der alle Access Points im Netzwerk verwaltet. Meldet sich ein Client bei einem Access Point an, übernimmt der nachgeschaltete WLC als Authenticator die Schlüsselverwaltung und sendet dem Access Point den PMK, den schließlich der Client erhält. Wechselt der Client die Funkzelle, errechnet er aus diesem PMK und der MAC-Adresse des neuen Access Points eine PMKID und sendet die an den neuen Access Point in der Erwartung, dass dieser OKC aktiviert hat (deshalb "opportunistisch"). Kann der Access Point mit der PMKID nichts anfangen, handelt er mit dem Client eine normale 802.1X-Authentifizierung aus. Ein LANCOM Access Point kann auch OKC durchführen, falls der WLC vorübergehend nicht erreichbar ist. In diesem Fall speichert er den PMK und sendet ihn an den WLC, sobald er wieder verfügbar ist. Der schickt den PMK anschließend an alle Access Points im Netzwerk, so dass der Client sich beim Wechsel der Funkzelle dort über OKC anmelden kann. In von der LANCOM Management Cloud (LMC) verwalteten Netzen oder Netzen aus Standalone-Access-Points werden die PMKs über das IAPP-Protokoll übertragen. In LMC-verwalteten Netzen wird das IAPP automatisch konfiguriert. Sorgen Sie in Netzen aus Standalone-Access-Points dafür, dass das PMK-IAPP-Secret auf allen Access Points des Netzwerks konfiguriert und identisch ist.

- IAPP-Passphrase

- Diese Passphrase wird verwendet, um verschlüsseltes Opportunistic Key Caching zu realisieren. Dies ist erforderlich, um Fast Roaming über IAPP zu verwenden. Dabei muss jeder Schnittstelle in den WLAN-Verbindungseinstellungen eine individuelle IAPP-Passphrase zugewiesen werden. Diese wird verwendet, um die Pairwise Master Keys (PMKs) zu verschlüsseln. Somit können Access Points mit übereinstimmender IAPP-Passphrase (PMK-IAPP-Secret) PMKs untereinander austauschen und unterbrechungsfreie Verbindungen sicherstellen. Stellen Sie daher sicher, dass diese Passphrase auf allen Access Points, zwischen denen mittels Fast Roaming geroamt werden soll, identisch ist.

- Management-Frames verschlüsseln

-

Die in einem WLAN übertragenen Management-Informationen zum Aufbau und Betrieb von Datenverbindungen sind

standardmäßig unverschlüsselt. Jeder innerhalb einer WLAN-Zelle kann diese Informationen empfangen und auswerten,

selbst wenn er nicht an einem Access Point angemeldet ist. Das birgt zwar keine Gefahren für eine verschlüsselte

Datenverbindung, kann aber die Kommunikation innerhalb einer WLAN-Zelle durch gefälschte Management-Informationen

empfindlich stören.

Der Standard IEEE 802.11w verschlüsselt die übertragenen Management-Informationen (Protected Management Frames,

PMF), so dass ein Angreifer, der nicht im Besitz des entsprechenden Schlüssels ist, die Kommunikation nicht mehr

stören kann.

Anmerkung: Ab WPA3 müssen Management Frames verschlüsselt werden, daher wird dort dieser Wert ignoriert und als auf Notwendig gesetzt angenommen. Bei WPA2 ist diese Option optional.