Das interne Portal unterstützt Single Sign-On an ausgewählten Identity Providern (IdP) mittels SAML. Unterstützt werden Microsoft Azure und Keycloak.

Navigieren Sie zu , um ein Bearbeitungsfenster zu öffnen, in dem Sie die Einstellungen für SAML anpassen können.

Im Bearbeitungsfenster SAML können Sie die folgenden Elemente konfigurieren:

IdP-Synchronisation

Diese Einstellungen sind notwendig für die Verbindung der Firewall mit dem IdP. Über diese Verbindung können dann Listen der dem IdP bekannten Benutzer und Gruppen abgerufen werden.

| Eingabefeld | Beschreibung |

|---|---|

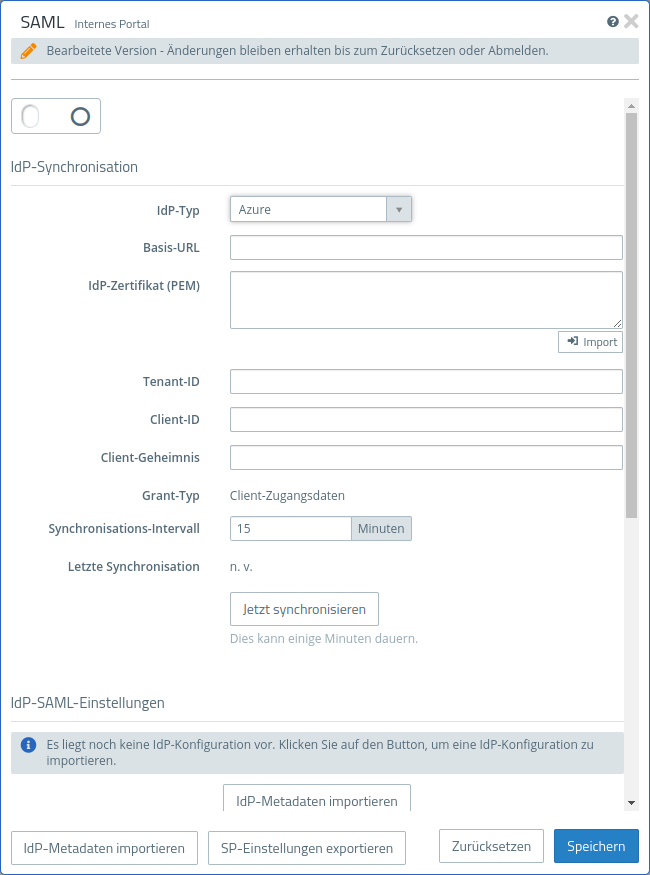

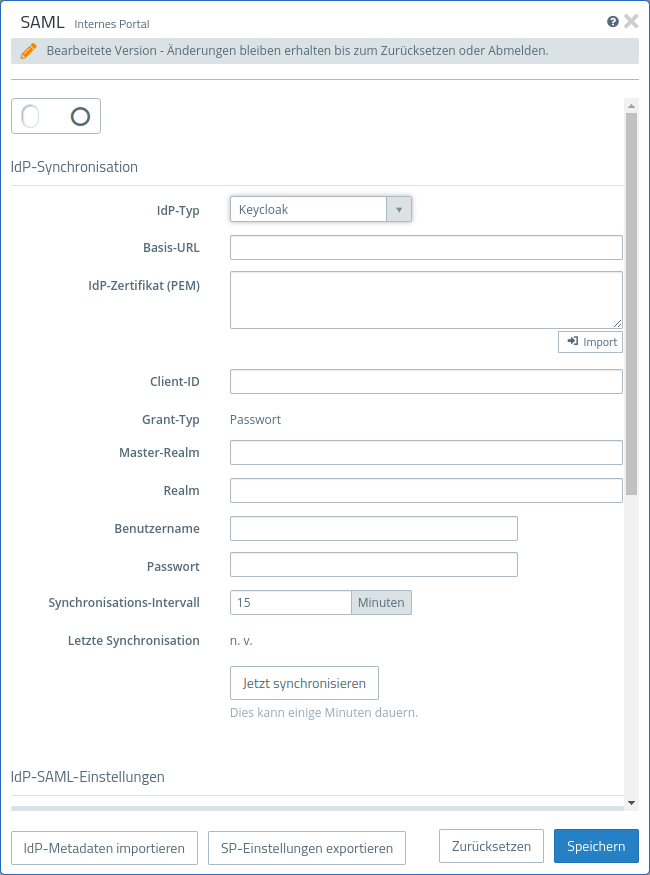

| I/0 | Ein Schiebeschalter gibt an, ob die SAML-Anbindung derzeit aktiv (I) oder inaktiv (0) ist. Indem Sie auf den Schiebeschalter klicken, können Sie den Status ändern. Die SAML-Anbindung ist standardmäßig deaktiviert. |

| IdP-Typ | Azure oder Keycloak. Abhängig vom Typ ergeben sich unterschiedliche Angaben. |

| Basis-URL | Die URL, unter der die IdP-API erreicht werden kann. Bei Keycloak ist das der Hostname bzw. die IP-Adresse und der Port des Keycloak-Servers. Bei Azure setzt sich die URL aus dem Hostnamen (z. B. "https://sts.windows.net/") und der Tenant-ID zusammen. Z. B. "https://sts.windows.net/ac564d8f-3367-c9a1-31dd-68e35de484ac" |

| IdP-Zertifikat (PEM) | Optional. Falls die Verbindung der Firewall zum IdP ein Zertifikat verwendet, dem die Firewall nicht vertraut, kann dieses hier hinterlegt werden, so dass eine sichere Verbindung aufgebaut werden kann. Das ist z. B. für selbst-signierte Zertifkate hilfreich. Es kann in Textform eingegeben werden oder aus einer Datei importiert werden. |

| IdP-Typ Azure | |

| Tenant-ID | Azure Tenant ID. |

| Client-ID | ID des auf dem IdP konfigurierten Klienten, unter dem die Abfragen durchgeführt werden. |

| Client-Geheimnis | Azure Client-Geheimnis. |

| Grant-Typ | Immer "Client-Zugangsdaten". |

| IdP-Typ Keycloak | |

| Client-ID | ID des auf dem IdP konfigurierten Klienten, unter dem die Abfragen durchgeführt werden. |

| Grant-Typ | Immer "Passwort". |

| Master-Realm | Der Keycloak Master Realm. |

| Realm | Der Realm, für den die User und Gruppen abgefragt werden sollen. |

| Benutzername | Nutzername für die Anmeldung an der Keycloak API. |

| Passwort | Passwort für die Anmeldung an der Keycloak API. |

| Synchronisations-Intervall | Intervall zwischen dem Beginn zweier Synchronisations-Vorgängen. Ein Synchronisations-Vorgang wird nur gestartet, wenn der vorherige Synchronisations-Vorgang abgeschlossen ist. Läuft er noch, wird nichts unternommen. Nachdem das Intervall erneut verstrichen ist, wird diese Prüfung wiederholt und ggf. ein neuer Synchronisations-Vorgang gestartet. |

| Letzte Synchronisation | Zeit des letzten Synchronisations-Vorgangs. Über Jetzt synchronisieren kann ein Synchronisations-Vorgang manuell im Hintergrund gestartet werden. |

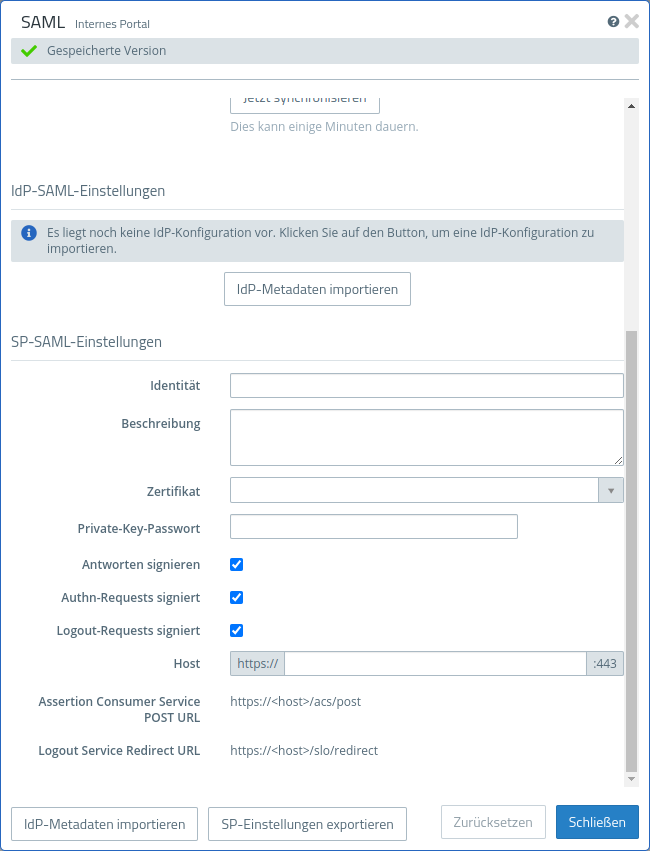

IdP-SAML-Einstellungen

Die IdP-SAML-EInstellungen werden aus der sogenannten "Federation Metadata"-XML-Datei importiert. Diese Datei kann aus dem IdP exportiert werden. Ihr Inhalt hängt von den jeweiligen Einstellungen im IdP ab. Sind noch keine Metadaten importiert worden, zeigt das Formular die dafür vorgesehene Schaltfläche IdP-Metadaten importieren. Nach dem Import werden die übernommenen Einstellungen hier angezeigt. Geänderte IdP-Metadaten können mit der Schaltfläche IdP-Metadaten importieren am unteren Rand des Editor-Fensters auch später noch importiert werden.

SP-SAML-Einstellungen

Die SP-SAML-Einstellungen beschreiben, wo und wie der auf der Firewall laufende Service Provider für die SAML-Authentifizierung erreicht werden kann. Die Service Provider-Einstellungen können als XML-Datei exportiert werden. Diese XML-Datei kann dann im IdP importiert werden, um die relevanten Einstellungen zu übernehmen.

| Eingabefeld | Beschreibung |

|---|---|

| Identität | Ein frei wählbarer Identifikator für den Service Provider. Z. B. der Firewall Name. |

| Beschreibung | Eine optionale Bescheibung. |

| Zertifikat | Das Zertifikat. Anmerkung: Bei Azure werden durch eine Limitation von Azure nur

Zertifikate mit einer Schlüsselgröße von 2048 Bits unterstützt.

|

| Private-Key-Passwort | Das Passwort für den Private Key des verwendeten Zertifikats. |

| Antworten signieren | Bei aktivierter Option werden Antworten der Firewall signiert. |

| Authn-Requests signiert | Bei aktivierter Option werden nur korrekt signierte Authn-Requests akzeptiert. |

| Logout-Requests signiert | Bei aktivierter Option werden nur korrekt signierte Logout-Requests akzeptiert. |

| Host | Host-Adresse, unter der der Client den Service Provider erreichen kann.Der Port entspricht immer dem Web-Login-Port des internen Portals (). Der Host-Anteil kann frei gewählt werden. Hier sollte eine IP-Adresse oder ein entsprechend auflösender Hostname angegeben werden, die / der zu einem Intranet-Interface der Firewall gehört. Nur auf diesen Interfaces ist das interne Portal und der Service Provider erreichbar. |

| Assertion Consumer Service POST URL | URL, zu welcher der Client-Browser im Rahmen des Login-Prozesses weitergeleitet wird. Ergibt sich aus der Host-Adresse. |

| Logout Service Redircect URL | URL, zu der der Client-Browser im Rahmen des Logout-Prozesses weitergeleitet wird. Ergibt sich aus der Host-Adresse. |

Nutzer des IdP für das interne Portal

- die Verwaltung von Content-Filter-Ausnahme-Codes (),

- das Regelwerk auf dem Desktop (Benutzer- und Gruppen-Objekte, sowohl einfache als auch die VPN-Varianten) und

- die Wake-on-LAN-Funktion ()