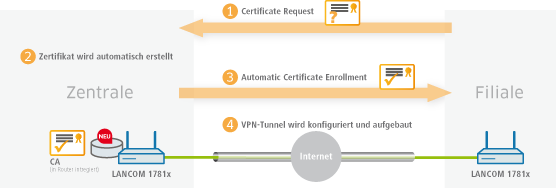

Dieses Tutorial beschreibt, wie Sie eine CA (Certificate-Authority) auf einem LANCOM Router aktivieren und wie die CA Sie dabei unterstützt, neue Zertifikate für eine VPN-Verbindung zwischen zwei LANCOM Routern zu erstellen und zu nutzen (Zertifikatsverteilung über SCEP).

-

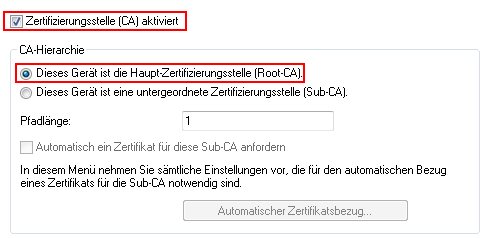

Aktivieren Sie die Certificate-Authority in WEBconfig oder LANconfig und definieren Sie das Gerät als Hauptzertifizierungsstelle (Root-CA). Diese Einstellungen finden Sie unter Zertifikate > Zertifizierungsstelle (CA).

-

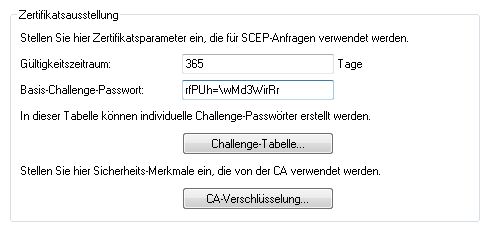

SCEP-Clients können Zertifikate durch SCEP (Simple Certificate Enrolement Protocol) automatisch beziehen. Dafür ist es erforderlich, dass Sie in der Haupt-Zertifizierungsstelle (Root-CA) ein Basis-Challenge-Passwort vergeben. Definieren Sie ein Kennwort unter Zertifikate > Zertifikatsbehandlung.

Anmerkung: Schreiben Sie die Konfiguration nach der CA-Aktivierung zurück, generiert die CA automatisch ein Basis-Challenge-Passwort.

Sie haben nun die Möglichkeit, mit der CA Zertifikate für die VPN-Endpunkte zu erstellen, über die Verbindung später eingerichtet wird.

-

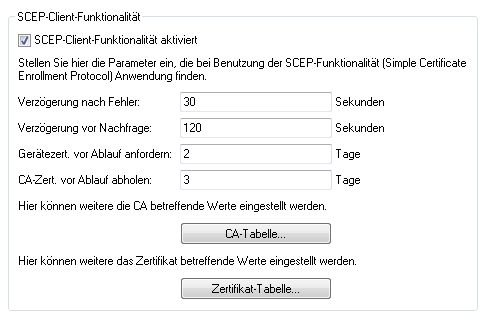

Damit die VPN-Endpunkte über SCEP ein Zertifikat beziehen können, ist es erforderlich, den SCEP-Client auf jedem Endpunkt zu konfigurieren. Diese Einstellung finden Sie unter Zertifikate > SCEP-Client.

-

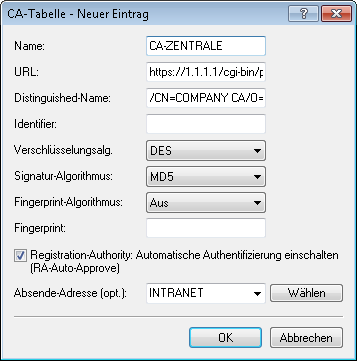

Definieren Sie unter Zertifikate > SCEP-Client > CA-Tabelle weiterführende Informationen zur Certificate-Authority. Diese Tabelle enthält Informationen zur CA, von der ein Zertifikat bezogen werden soll.

Name

Der Name kann frei gewählt werden und dient zur Identifizierung auf diesem Gerät.

URL

Die URL ist immer nach dem gleichen Schema aufgebaut: https://<IP-Adresse>/cgi-bin/pkiclient.exe. Ersetzen Sie <IP-Adresse> durch die IPv4-Adresse, unter der die CA aus dem WAN erreichbar ist.

Wichtig: Ist der VPN-Endpunkt gleichzeitig die CA, ist es erforderlich, an dieser Stelle die Loopback-Adresse einzutragen.Distinguished-Name

Der Distinguished-Name der CA (siehe Screenshot in Schritt 1).

-

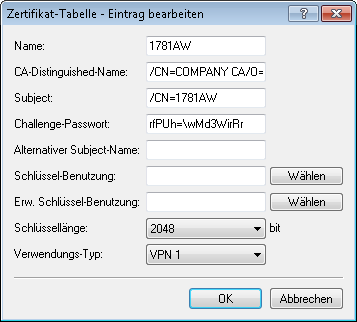

Definieren Sie unter Zertifikate > SCEP-Client > Zertifikat-Tabelle weiterführende Informationen zu dem Zertifikat, das von der CA an dieses Gerät vergeben werden soll.

Name

Der Name kann frei gewählt werden und dient zur Identifizierung auf diesem Gerät.

CA-Distinguished-Name

Der CA-Distinguished-Name (siehe Screenshot in Schritt 1).

Subject

Der gewünschte Distinguished-Name des Zertifikates. In diesem Beispiel wird nur der Common-Name gesetzt.

Challenge-Passwort

Das Basis-Challenge-Passwort, das auf der Certificate Authority vergeben wurde (siehe Schritt 2).

Verwendungstyp

Der Speicherplatz, in dem dieses Zertifikat abgelegt werden soll. In diesem Beispiel "VPN 1".

-

Definieren Sie unter Zertifikate > SCEP-Client > CA-Tabelle weiterführende Informationen zur Certificate-Authority. Diese Tabelle enthält Informationen zur CA, von der ein Zertifikat bezogen werden soll.

-

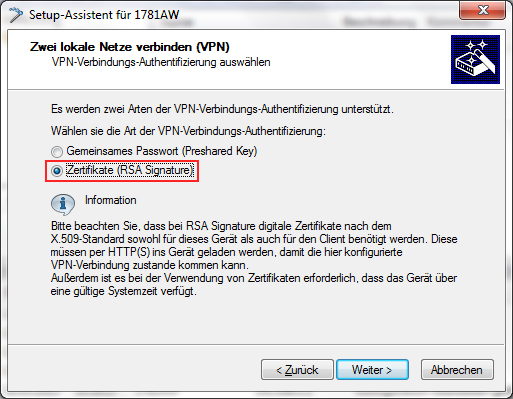

Wenn Sie den SCEP-Client auf jedem VPN-Endpunkt eingerichtet haben, stellen Sie eine VPN-Verbindung zwischen zwei VPN-Endpunkten her. Dies erfolgt über den Setup-Wizard Zwei lokale Netze verbinden (VPN).

-

Wählen Sie als VPN-Verbindungs-Authentifizierung im Setup-Wizard Zertifikate (RSA Signature) aus.

-

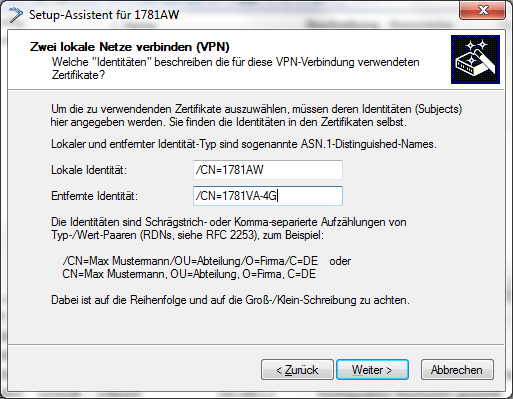

Im Fenster Lokale und entfernte Identitäten geben Sie den sogenannten "ASN.1-Distinguished-Name" an. Dies ist der offizielle Name des Zertifikates plus aller zusätzlichen Informationen, die Sie in Schritt 3.b unter "Subject" angegeben haben. Bei dem Punkt Lokale Identität geben Sie die Informationen des Zertifikates an, welches sich auf dem lokalen Gerät befindet. Der Punkt Entfernte Identität erhält die Zertifikat-Informationen des anderen VPN-Endpunktes.

- Führen Sie abschließend den Wizard weiter aus. Bei dem anderen VPN-Endpunkt für diese VPN-Verbindung gehen Sie äquivalent vor.

-

Wählen Sie als VPN-Verbindungs-Authentifizierung im Setup-Wizard Zertifikate (RSA Signature) aus.