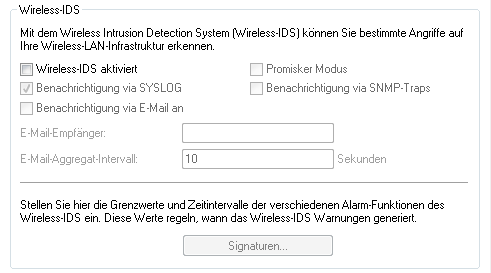

Um das Wireless Intrusion Detection System (WIDS) mit LANconfig zu konfigurieren, wechseln Sie in die Ansicht .

- Wireless-IDS aktiviert

- Aktiviert oder deaktiviert das Wireless Intrusion Detection System (WIDS).

- Promisker Modus

- Bei aktiviertem Modus ("promiscuous mode") empfängt der AP auch Pakete, die nicht an ihn gerichtet sind, sondern an andere Netzwerkteilnehmer. Dieser Modus ist erforderlich, um einige der unten genannten Angriffe erkennen zu können. Der promiscuous mode beeinflusst allerdings die Leistung. Daher wird mit der Aktivierung des promiscuous mode automatisch die Frame Aggregation abgeschaltet.

- Benachrichtigung via SYSLOG

- Aktiviert oder deaktiviert die WIDS-Meldungen über SYSLOG. Die generierte SYSLOG-Meldung besitzt den Severity Level "INFO" und enthält den Zeitpunkt, die betroffene Schnittstelle sowie den Auslöser (Art des Angriffes und überschrittener Grenzwert).

- Benachrichtigung via SNMP-Traps

- Aktiviert oder deaktiviert die SNMP-Traps für WIDS-Meldungen.

- Benachrichtigung via E-Mail an

- Aktiviert oder deaktiviert die WIDS-Meldungen über E-Mail.

Wichtig: Zur Nutzung dieser Benachrichtigungen muss ein SMTP-Konto eingerichtet sein.

- E-Mail-Empfänger

- Geben Sie einen E-Mail-Empfänger an, wenn die Benachrichtigung über E-Mail aktiviert ist. Das Feld muss eine gültige E-Mail-Adresse enthalten.

- E-Mail-Aggregat-Intervall

- Legen Sie die Verzögerung in Sekunden vor dem Versenden einer E-Mail fest, in der das WIDS nach dem Eintreffen eines ersten Wireless-IDS-Ereignisses weitere Ereignisse sammelt. Diese Funktion verhindert, dass eine Flut von Angriffen eine E-Mail-Flut verursacht.

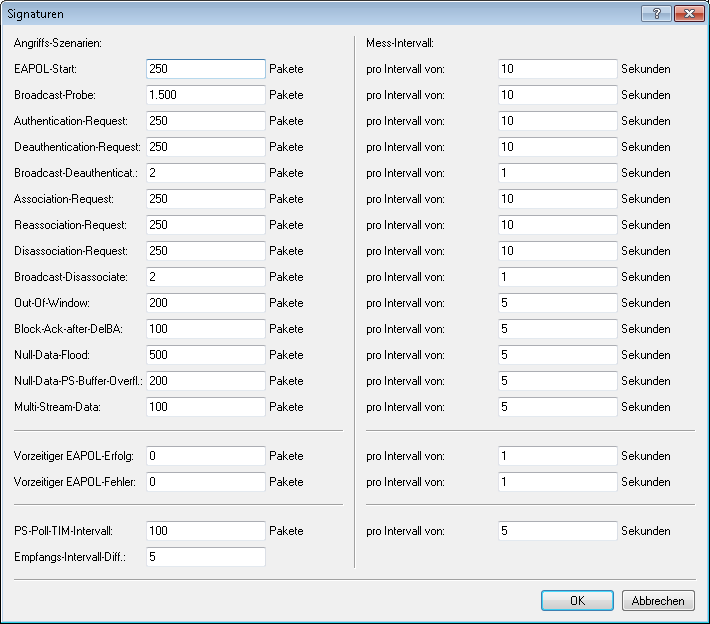

- Signaturen

- Hier konfigurieren Sie die Grenzwerte und Zeitintervalle (Datenpakete pro Sekunde) der verschiedenen Alarm-Funktionen des WIDS. Diese Werte regeln, wann das WIDS Warnungen generiert.

Die Angabe von Grenzwerten und Zeitintervallen für die folgenden Angriffs-Szenarien ist möglich:

- EAPOL-Start

- Broadcast-Probe

- Authentication-Request

- Deauthentication-Request (*)

- Broadcast-Deauthenticate

- Association-Request

- Reassociation-Request

- Disassociation-Request (*)

- Broadcast-Disassociate

- Out-Of-Window

- Block-Ack-after-DelBA

- Null-Data-Flood

- Null-Data-PS-Buffer-Overflow

- Multi-Stream-Data

- Vorzeitiger EAPOL-Erfolg (*)

- Vorzeitiger EAPOL-Fehler (*)

- PS-Poll-TIM-Intervall

- Empfangs-Intervall-Differenz

Anmerkung: (*) Diese Angriffe werden nur bei aktivem promiscuous mode erkannt!